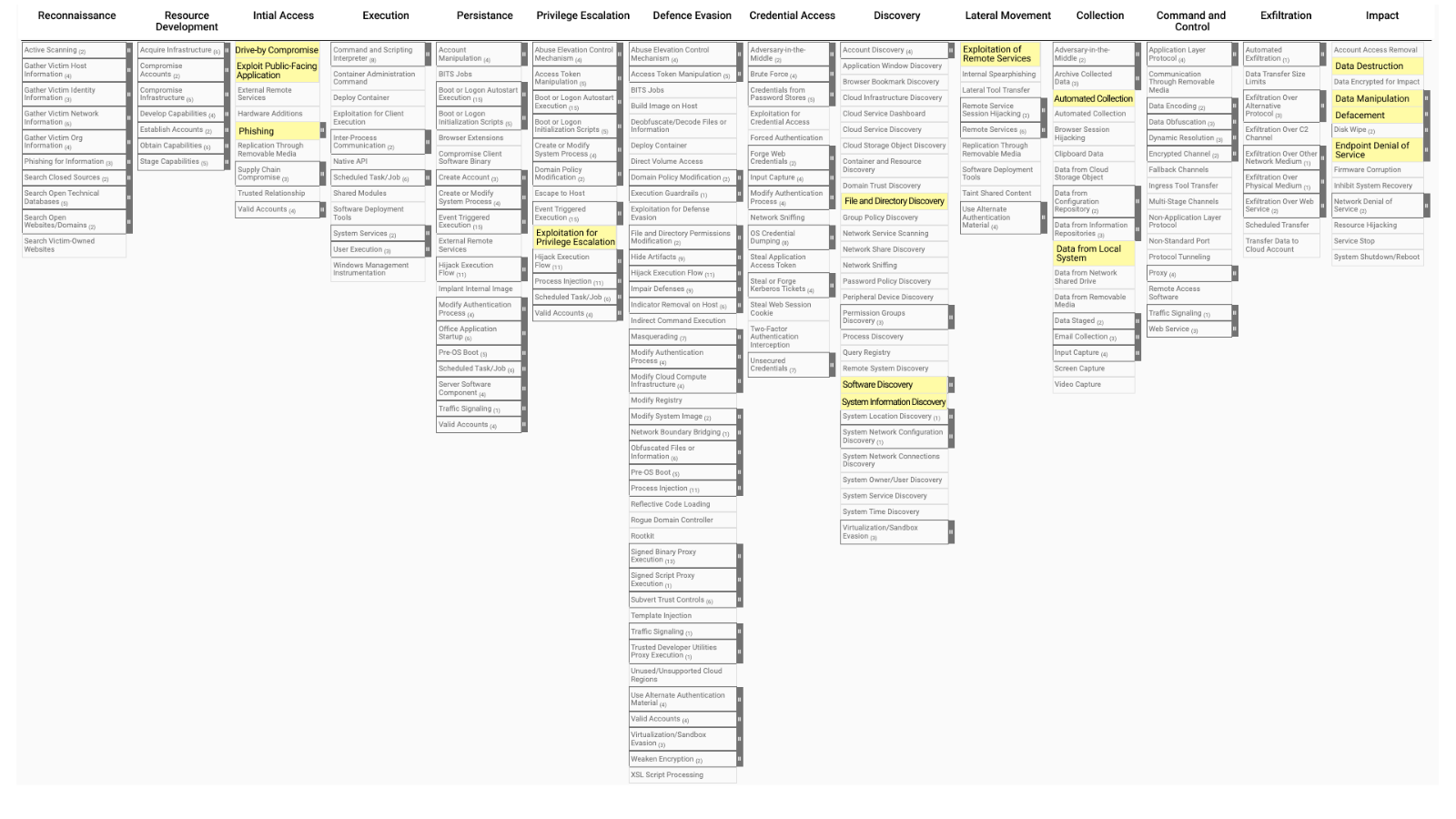

Le framework MITRE ATT&CK est une référence essentielle dans le monde de la cybersécurité, offrant de nombreux outils et ressources gratuits pour comprendre, détecter et contrer les cybermenaces. Que vous soyez un expert de la cybersécurité ou simplement curieux d’en savoir plus, notre Top 10 vous apportera de précieuses informations et références.

Base de données MITRE ATT&CK

La base de données ATT&CK est un référentiel complet qui détaille les tactiques, techniques et procédures (TTPs) utilisées par les cybercriminels.

1. LE SITE MITRE ATT&CK :

La source principale d’informations sur les techniques d’attaque, offrant une vue détaillée des différentes TTPs utilisées par les adversaires.

2. ATT&CK NAVIGATOR :

Un outil de visualisation et d’exploration qui permet de créer des vues personnalisées des techniques et tactiques d’ATT&CK.

Outils de simulation d’adversaire

Ces outils permettent de simuler des cyberattaques pour tester les défenses et améliorer la préparation aux incidents.

3. CALDERA :

CALDERA, développé par MITRE, est une plateforme open-source conçue pour automatiser les tests de sécurité en simulant des attaques basées sur le framework MITRE ATT&CK. Elle permet aux équipes de sécurité de tester leurs défenses contre des scénarios réalistes, d’identifier les vulnérabilités et de renforcer leurs stratégies de défense. Les fonctionnalités clés de CALDERA incluent la simulation d’attaques, l’automatisation des tests, des rapports détaillés, une interface intuitive, et la possibilité de créer des scénarios personnalisés. Utilisé pour les tests de pénétration, la validation des systèmes de détection et la gestion des incidents, CALDERA aide à évaluer l’efficacité des mesures de sécurité, à optimiser les règles de détection et à améliorer la préparation et la réactivité des équipes de réponse aux incidents.

4. ATT&CK EVALUATIONS :

ATT&CK Evaluations, un programme de MITRE, teste et évalue des solutions de sécurité en utilisant des scénarios d’attaque basés sur le framework MITRE ATT&CK. Ce programme permet aux entreprises de voir comment différentes solutions de sécurité se comportent face à des techniques d’attaque réelles, offrant une transparence et des informations précieuses sur l’efficacité des produits de cybersécurité. Les évaluations sont réalisées dans des environnements contrôlés, et les résultats détaillés sont publiés pour aider les organisations à comparer et choisir les outils les plus adaptés à leurs besoins spécifiques. ATT&CK Evaluations fournit ainsi une aide précieuse pour renforcer les stratégies de défense en identifiant les forces et les faiblesses des solutions de sécurité existantes.

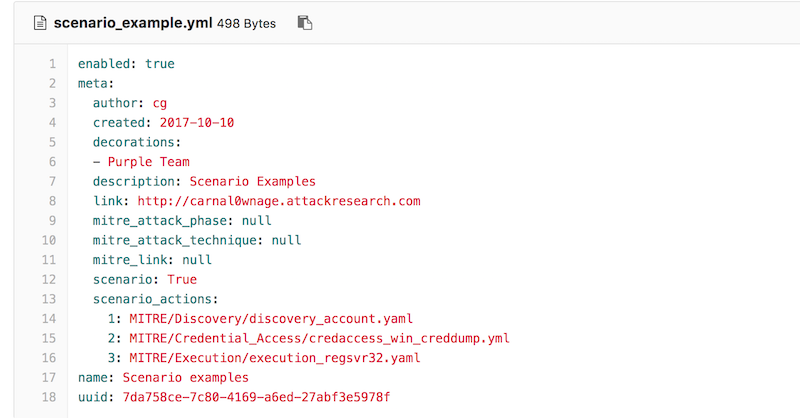

5. METTA :

METTA est un outil de préparation à la sécurité de l’information qui utilise Redis/Celery, Python et Vagrant avec VirtualBox pour simuler des adversaires. Ce projet permet de tester l’instrumentation basée sur les hôtes et, en fonction de la configuration des machines virtuelles, de tester également les contrôles et détections basés sur le réseau. METTA fonctionne en analysant des fichiers YAML contenant des actions, et utilise Celery pour mettre en file d’attente ces actions et les exécuter une par une, sans interaction manuelle. Cet outil est particulièrement utile pour les professionnels de la cybersécurité qui souhaitent valider l’efficacité de leurs systèmes de détection et de réponse en simulant des scénarios d’attaque réalistes et en identifiant les vulnérabilités potentielles.

Exemple de scénario – METTA (source : Github)

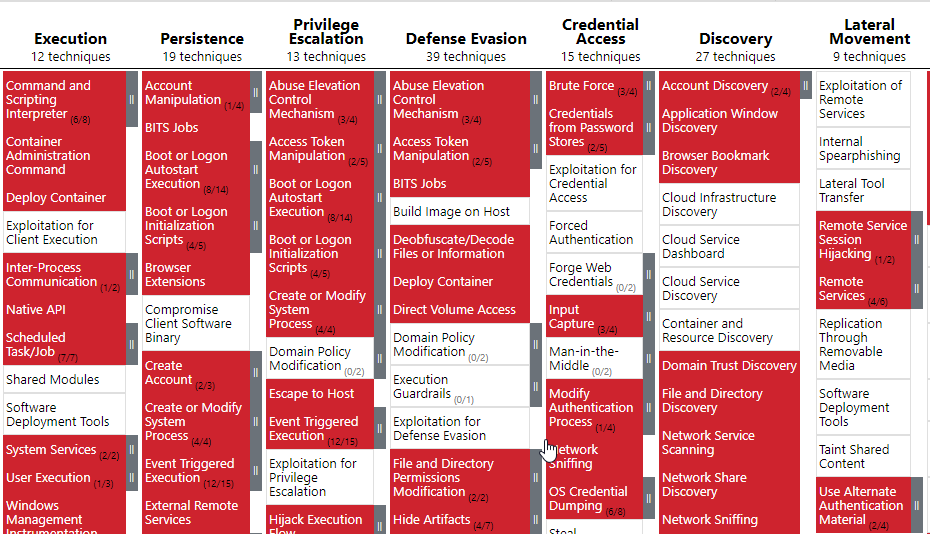

6. ATOMIC RED TEAM :

Atomic Red Team est une bibliothèque open-source de tests de sécurité simples et ciblés qui permet de simuler des techniques d’attaque spécifiques décrites dans le framework MITRE ATT&CK. Conçue pour être facilement utilisable par les professionnels de la cybersécurité, Atomic Red Team offre des scripts prédéfinis qui peuvent être exécutés rapidement pour vérifier l’efficacité des systèmes de détection et de réponse aux incidents. Chaque test, ou « attaque atomique », est autonome et peut être exécuté sans nécessiter de configuration complexe, ce qui en fait un outil pratique pour valider les défenses et identifier les lacunes dans la couverture de sécurité. En intégrant ces tests dans leurs processus réguliers, les équipes de sécurité peuvent continuellement évaluer et améliorer leur posture de sécurité face à des menaces évolutives.

Couverture des tests atomiques (source : Atomic Red Team)

7. RED TEAM AUTOMATION (RTA) :

Red Team Automation (RTA) est une collection de scripts conçus pour automatiser les tests de sécurité et évaluer les capacités de détection des systèmes de défense. Basé sur le framework MITRE ATT&CK, RTA permet aux équipes de sécurité de simuler des techniques d’attaque spécifiques de manière efficace et sans intervention manuelle. En exécutant ces scripts, les professionnels de la cybersécurité peuvent identifier rapidement les vulnérabilités et les lacunes dans leurs stratégies de détection. RTA est particulièrement utile pour les tests réguliers et automatisés des systèmes de sécurité, permettant ainsi aux équipes de maintenir une posture de sécurité proactive et de s’assurer que leurs défenses restent robustes face aux nouvelles menaces. En intégrant RTA dans leurs opérations de sécurité, les organisations peuvent améliorer leur résilience et leur capacité à réagir aux incidents en temps réel.

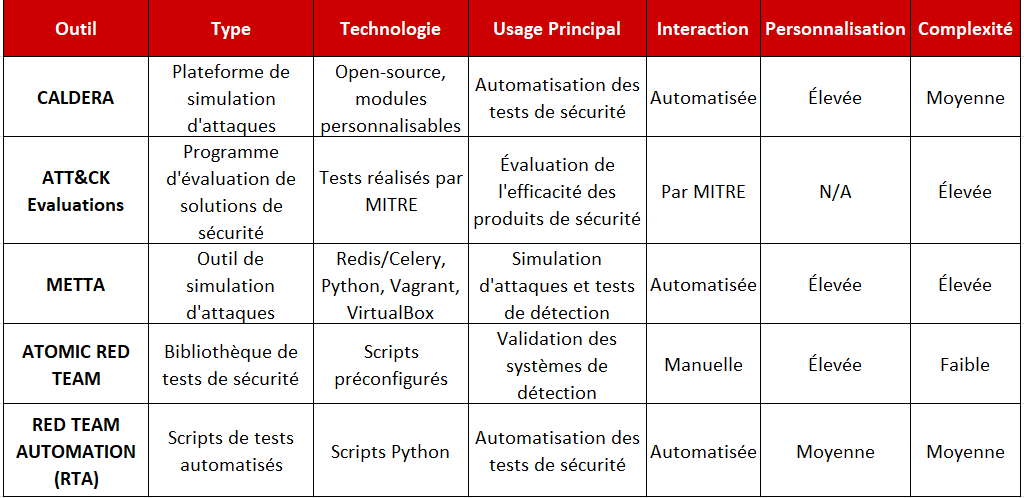

Comparaison de ces 5 outils de simulation par ITrust :

Outils de cartographie et d’analyse

3 outils complémentaires pour comprendre et visualiser comment les différentes techniques d’attaque sont liées.

8. ATT&CK WORKBENCH

ATT&CK Workbench est un outil open-source conçu pour faciliter la création, la maintenance et le partage des extensions de la base de données ATT&CK. Il permet aux professionnels de la cybersécurité de personnaliser et d’enrichir les informations disponibles en ajoutant des techniques spécifiques à leurs environnements ou secteurs d’activité. Workbench offre une interface intuitive pour gérer et visualiser ces extensions, permettant une meilleure adaptation des défenses aux menaces uniques auxquelles une organisation peut être confrontée.

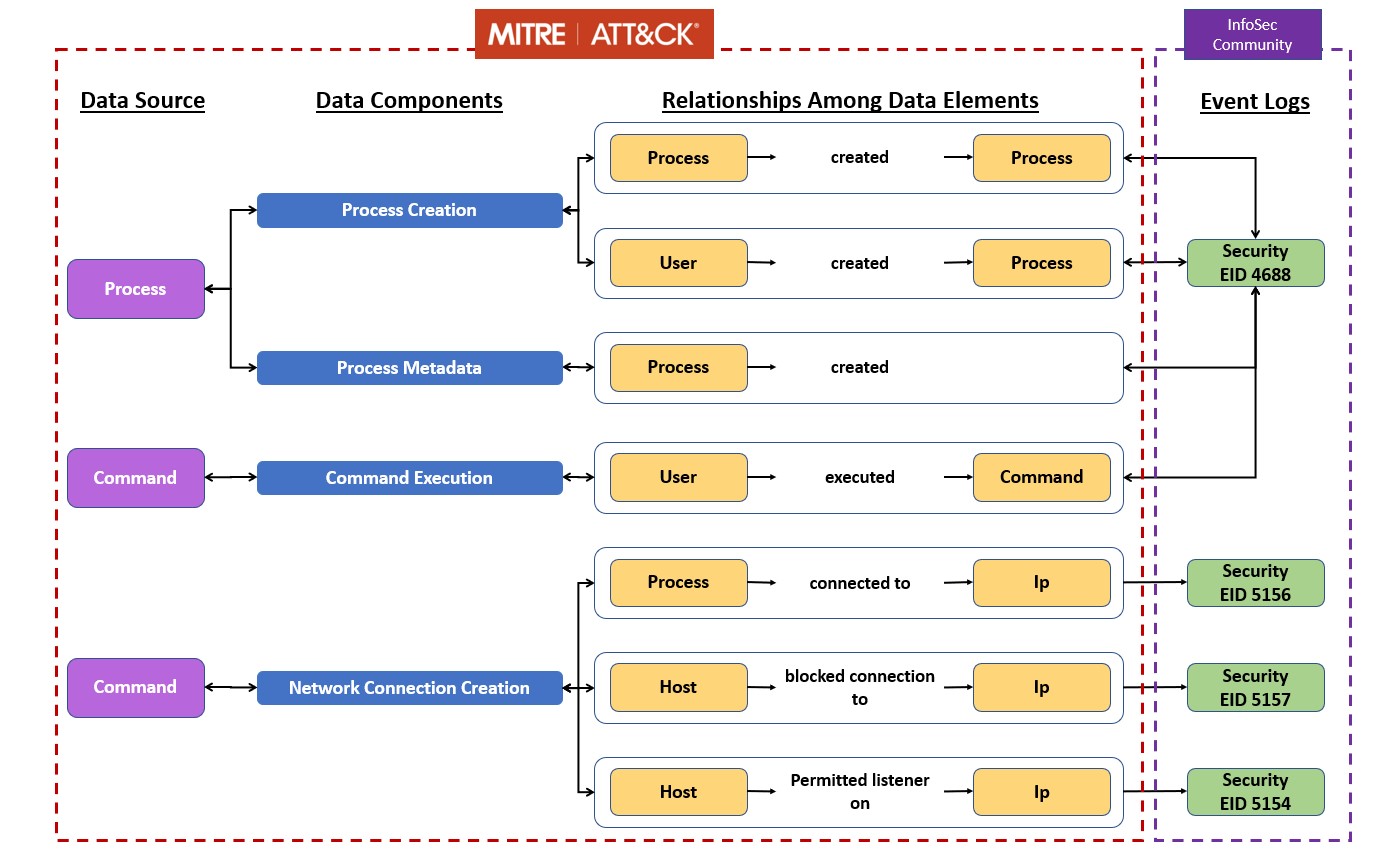

9. ATT&CK DATA SOURCES

ATT&CK Data Sources, quant à lui, fournit des informations détaillées sur les sources de données qui peuvent être utilisées pour détecter les techniques décrites dans ATT&CK. En identifiant quelles données sont pertinentes pour quelles techniques d’attaque, cet outil aide les analystes de sécurité à configurer efficacement leurs systèmes de détection et à prioriser la collecte et l’analyse des données. En utilisant ATT&CK Data Sources, les équipes de sécurité peuvent améliorer leur capacité à détecter les activités malveillantes en temps réel et à répondre de manière plus proactive aux menaces.

Attack Data Sources Mittre Attack (Source : GitHub)

10. MAPPING CVE TO MITRE ATT&CK

Le projet Mapping CVEs to MITRE ATT&CK vise à relier les vulnérabilités (CVE – Common Vulnerabilities and Exposures) aux techniques d’attaque décrites dans ATT&CK. Ce projet facilite l’identification des techniques d’attaque associées à des vulnérabilités spécifiques, aidant ainsi les équipes de gestion des vulnérabilités à prioriser les correctifs en fonction des techniques d’attaque les plus courantes. L’interface de cet outil permet de rechercher des CVE et de voir immédiatement quelles techniques ATT&CK sont liées à ces vulnérabilités, fournissant une vue claire des risques et des mesures de mitigation nécessaires.

Tactiques et techniques avec les CVE associés

Cette liste de ressources et d’outils gratuits MITRE ATT&CK est loin d’être exhaustive. N’hésitez pas à explorer davantage et à visiter les sites mentionnés dans l’article pour découvrir tous les outils, guides et ressources disponibles.