La généralisation du télétravail ces derniers mois a encore renforcé la tendance de la mobilité au sein des entreprises.

Des PME aux Grands Groupes, tous doivent faire face à une augmentation des risques cyber, due à des postes de travail échappant au contrôle des équipes techniques, à des connexions externes plus fréquentes, à des employés peu sensibilisés aux risques informatiques et livrés à eux-mêmes…

Ces problématiques se posaient déjà pour les organisations opérant à l’international, ou celles dont un nombre conséquent de collaborateurs travaillent régulièrement hors des locaux (commerciaux, consultants, etc.)

Gérer un SI aussi dispersé peut vite devenir une tâche épineuse pour les RSSI : comment, dans ce cadre, assurer la sécurité d’un réseau ? Comment superviser autant de postes mobiles et distants, sources potentielles de vulnérabilités ?

L’EDR est une première réponse possible à ces questions.

Qu’est-ce qu’un EDR ? Qu’apporte t-il de plus qu’un antivirus ?

L’ Endpoint Detection Response est un outil de cybersécurité qui va chercher à détecter les menaces sur un terminal (« endpoint » en anglais). Il agira donc directement au niveau des machines, des serveurs, ou des postes de travail. Ces logiciels sont considérés comme la relève des antivirus classiques, de plus en plus obsolètes.

Ces derniers se basent en effet sur des registres de virus connus pour identifier les menaces. Les EDR ont une approche bien plus proactive et adaptée à un environnement de travail évolutif, dans un contexte de hausse constante des attaques par ransomwares.

Ils se basent en effet sur des algorithmes d’Intelligence Artificielle. Ils vont apprendre le comportement “normal”, habituel et licite des utilisateurs de votre réseau et agir immédiatement si les usagers s’en écartent. Ainsi, l’EDR vous protégera contre toutes les menaces, connues et inconnues.

Un EDR permet généralement :

- Une réponse aux incidents en temps réel, 7/7J – 24/24H

- Une surveillance à distance des actifs

- Une action à travers un agent, donc même sans avoir des droits administrateur poussés

- La supervision d’actifs sensibles, qu’il serait difficile de scanner selon les méthodes traditionnelles de vulnerability management

- La détection de menaces inconnues, non documentées, grâce à des algorithmes d’intelligence artificielle

Par exemple, dans le cadre du télétravail :

> Mettons que l’un de vos collaborateurs accède à votre réseau via une machine non autorisée et malheureusement vérolée. (Typiquement un PC personnel / familial)

> Le virus, profitant de cette brèche, cherchera logiquement à se répandre à tout votre SI.

> Si les autres terminaux de votre réseau sont équipés d’un EDR, celui-ci repèrera la tentative de propagation du virus. Puisque le logiciel est conçu pour agir au niveau du terminal, il pourra enclencher automatiquement une action de remédiation : ici, neutraliser le programme malveillant qui cherchait se répandre.

Sans intervention manuelle, l’attaque est endiguée ! Les machines équipées d’un EDR sont protégées.

L’EDR est une des briques nécessaires à une bonne stratégie de sécurité

Il en va en cybersécurité comme en en architecture militaire : la meilleure protection est en réalité une succession de remparts, de douves, de palissades stratégiquement disposées autour de votre Système d’Information.

Remparts de la cité médiévale de Carcassonne

Chez ITrust, nous avons identifié trois grandes étapes cruciales pour le traitement d’une menace :

la Prévention >> la Détection >> la Réaction.

Pour monter une défense solide, nous vous conseillons donc de trouver des outils répondant à ces trois besoins.

La phase de prévention peut être assurée par des audits réguliers, ainsi que des scans de vulnérabilités automatisés. Elle permet surtout d’éviter les failles de sécurité les plus courantes.

La phase de détection des anomalies et la phase de réaction peuvent en partie être gérées par un EDR, typiquement ACSIA, au niveau du terminal supervisé.

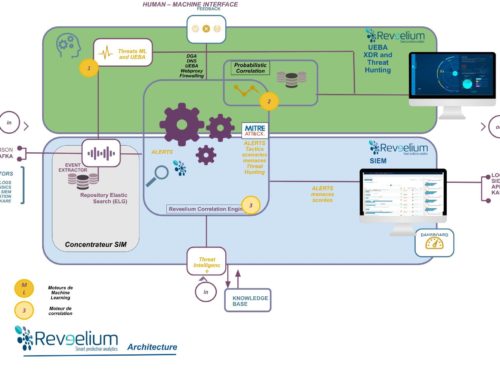

Le SOC, ( Secuirty Operation Center ), intervient également sur ces phases de la gestion des alertes. En mobilisant une équipe d’analystes et des outils de cybersécurité, le SOC permet une supervision continue de votre SI, dans sa globalité. En s’appuyant sur des outils comme le SIEM REVEELIUM UEBA, le SOC d’ITrust permet par exemple de tirer parti de plusieurs sources de logs (serveurs, web, firewall…) afin de repérer les comportements anormaux. Nos analystes définiront également des règles de détection spécifiques à votre activité, afin d’avoir une supervision encore plus pointue de votre réseau.