Êtes-vous prêt ? Êtes-vous protégé face à une technologie capable de décrypter instantanément vos transactions bancaires et de lire vos conversations chiffrées ?

Alors que la cybercriminalité continue d’évoluer et de s’intensifier, les menaces les plus critiques auxquelles les organisations doivent se préparer sont intrinsèquement liées à l’essor de l’informatique quantique. Cette technologie prometteuse, mais redoutée, basée sur la physique quantique plutôt que sur l’électronique standard, pourrait révolutionner la cybersécurité et poser des défis sans précédent aux systèmes de cryptographie actuels.

Qu’est-ce qu’une attaque quantique ?

Une attaque quantique utilise les principes de la mécanique quantique pour compromettre la sécurité des systèmes cryptographiques. Contrairement aux ordinateurs classiques qui utilisent des bits comme unité fondamentale d’information (0 ou 1), les ordinateurs quantiques utilisent des qubits (quantum bit), qui peuvent exister dans plusieurs états simultanément grâce au phénomène de superposition. De plus, le phénomène d’intrication permet aux qubits de devenir interdépendants de manière que l’état de l’un peut instantanément affecter l’état de l’autre, même à distance.

Ces propriétés uniques permettent donc aux ordinateurs quantiques d’exécuter certains algorithmes beaucoup plus rapidement que les ordinateurs classiques – On parle de vitesses qui pourraient réduire des calculs, qui prendraient actuellement plusieurs millions voire milliards d’années, à seulement quelques secondes ou minutes.

Du classique au quantique : La cryptographie à l’épreuve du temps

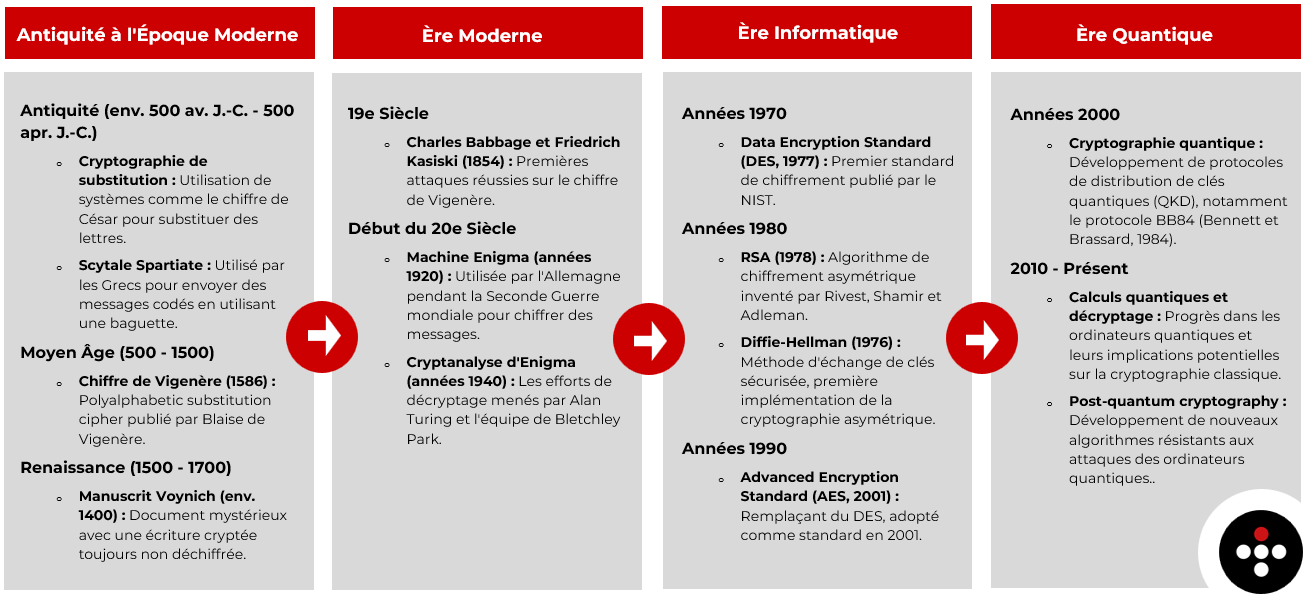

La cryptographie, essentielle à la sécurité de l’information, a évolué de l’antiquité à aujourd’hui, jouant un rôle clé en cybersécurité moderne. Cependant, l’informatique quantique menace de bouleverser ces techniques établies, posant de nouveaux défis à la cryptographie.

Ces dates clés marquent les étapes importantes de l’évolution de la cryptographie, depuis ses origines classiques jusqu’aux défis posés par les technologies quantiques modernes.

Le chiffrement symétrique VS l’algorithme de Grover

Remplaçant du DES, l’AES (Advanced Encryption Standard) est aujourd’hui le standard de cryptage le plus utilisé, offrant une sécurité renforcée grâce à des clés de longueur variable (128, 192 ou 256 bits). Bien que les algorithmes symétriques soient moins vulnérables aux attaques quantiques que les algorithmes asymétriques, ils ne sont pas totalement à l’abri.

En effet, l’algorithme de Grover offre une accélération quadratique pour la recherche dans des bases de données non structurées. Cet algorithme peut réduire de manière significative le temps nécessaire pour effectuer une recherche exhaustive (brute-force) sur des clés de cryptage.

Chiffrement asymétrique VS l’algorithme de Shor

Le chiffrement asymétrique, ou cryptographie à clé publique, est un pilier fondamental de la cybersécurité moderne. Il permet des communications sécurisées sur des réseaux non sécurisés en utilisant une paire de clés : une clé publique pour chiffrer les données et une clé privée pour les déchiffrer. Les systèmes de chiffrement asymétrique comme RSA, DSA (Digital Signature Algorithm) et ECC (Elliptic Curve Cryptography) reposent sur la complexité des problèmes mathématiques tels que la factorisation des grands nombres ou le logarithme discret. Ces problèmes sont réputés difficiles à résoudre avec des ordinateurs classiques. Cependant, l’algorithme de Shor est un algorithme quantique capable de factoriser des entiers de manière exponentiellement plus rapide que les meilleurs algorithmes classiques connus.

La menace quantique pour la cybersécurité

La comparaison entre les algorithmes classiques et quantiques souligne une transition inévitable vers de nouvelles normes de sécurité. Les algorithmes de cryptographie classique, bien qu’encore robustes, montrent des faiblesses potentielles face aux capacités des ordinateurs quantiques. Les organisations doivent dès maintenant évaluer leur préparation à leur mise en œuvre.

Selon le rapport sur la menace quantique du Global Risk Institute (2023), les ordinateurs quantiques atteindront leur maturité d’ici à 2037. Presque tous les aspects des systèmes d’information devront migrer vers le chiffrement post-quantique, englobant les périphériques réseau, serveurs, terminaux, appareils intelligents, systèmes d’exploitation, applications, objets connectés, IoT et OT. Ce délai est particulièrement court pour que les organisations puissent préparer, hiérarchiser et exécuter la migration complète de leur environnement numérique et de leurs processus opérationnels digitalisés.

D’autres solutions sont possibles pour renforcer la sécurité face aux menaces quantiques. Une approche à court terme consiste à augmenter la taille des clés pour certains algorithmes. Autre solution, la combinaison de systèmes cryptographiques classiques et post-quantiques dans des protocoles hybrides peut offrir une transition en douceur vers une sécurité quantique. Pour finir, les entreprises doivent commencer dès maintenant à évaluer leurs vulnérabilités et à mettre en place des plans de transition vers des solutions de cryptographie post-quantique.

En parallèle, les acteurs malveillants exploitent dès à présent le plan d’attaque « Collecter aujourd’hui, déchiffrer plus tard » (« Harvest now, decrypt later » en anglais). En collectant massivement des données, ils misent sur le fait qu’au moins une donnée précieuse ou critique se trouve dans le lot, et qu’ils pourront bientôt la déchiffrer avec des ordinateurs quantiques.

Conclusion

Les ordinateurs posent des défis énormes pour la sécurité des systèmes cryptographiques actuels mais représentent une avancée majeure dans le domaine de l’informatique. La communauté scientifique et les professionnels de la cybersécurité doivent travailler ensemble pour développer des solutions robustes qui peuvent résister aux capacités des futurs ordinateurs quantiques. L’adoption précoce de la cryptographie post-quantique et la mise en œuvre de protocoles hybrides sont des étapes cruciales pour garantir la sécurité à long terme des données sensibles.