La base de connaissances MITRE ATT&CK, adoptée par des milliers d’organisations à travers le monde, est régulièrement mise à jour pour inclure les dernières évolutions des cybermenaces grâce aux milliers de contributions issues de la communauté de la cybersécurité et aux renseignements partagés. Son intégration dans la plateforme Reveelium enrichit ses capacités de détection et d’investigation pour identifier, analyser et répondre efficacement aux tactiques et techniques des cyberattaquants.

MITRE ATT&CK : Un cadre technique incontournable pour les experts en cybersécurité

La base MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) est un cadre open-source qui documente les tactiques, techniques et procédures (TTPs) utilisées par les cyberattaquants dans des scénarios d’intrusion réels. Structurée sous forme de matrices, elle couvre plusieurs environnements : Entreprise, Mobile et ICS (systèmes industriels). La matrice Entreprise, par exemple, comprend 14 tactiques et 193 techniques, tandis que la version Mobile en compte 16 tactiques et 123 techniques. MITRE ATT&CK repose sur l’analyse d’activités adverses concrètes, permettant la modélisation des cyber kill chains et l’amélioration des stratégies de défense. Les mises à jour régulières, comme la version 16 qui a introduit 18 nouvelles sous-techniques, démontrent sa capacité à évoluer face aux nouvelles méthodes d’attaque. Outil de référence pour les analystes SOC, threat hunters et experts en sécurité offensive, MITRE ATT&CK facilite la détection, l’émulation d’adversaires (adversary emulation) et l’identification précise des vulnérabilités.

Le framework MITRE ATT&CK au cœur de la plateforme Reveelium

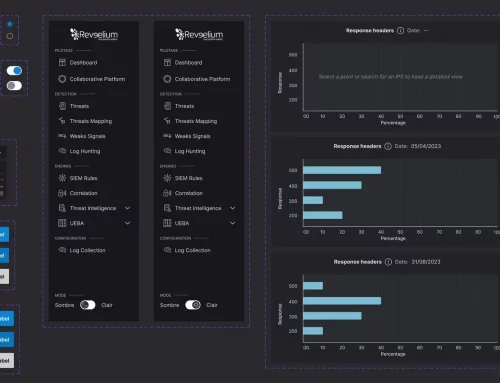

Reveelium intègre stratégiquement la base MITRE ATT&CK, en l’enrichissant de multiples fonctionnalités avancées. Cette intégration permet à Reveelium de renforcer ses capacités de détection, de corrélation et de réponse aux incidents.

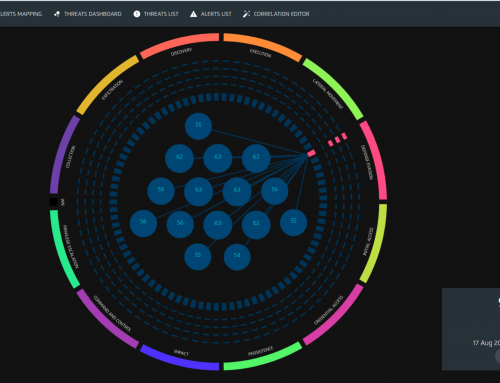

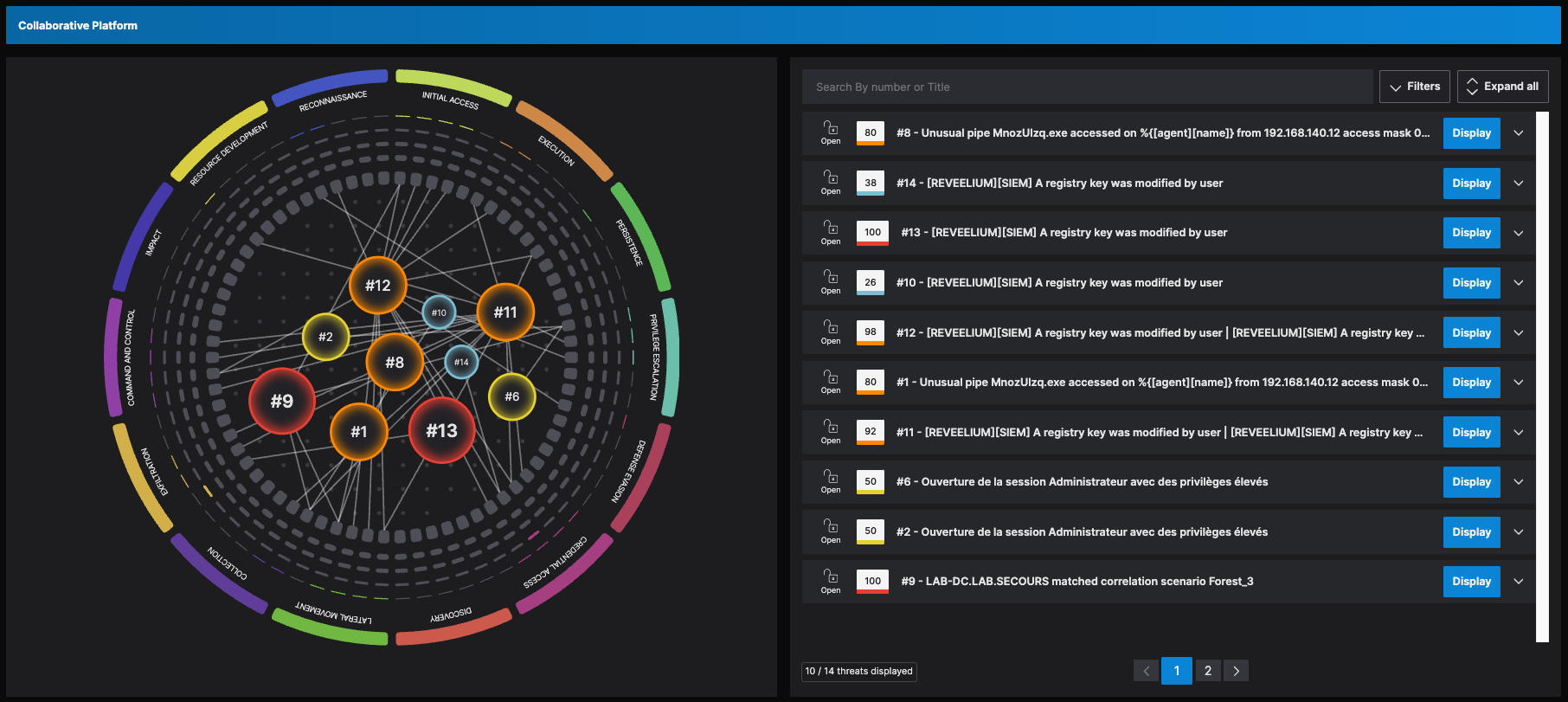

Une visualisation des menaces à 360°

La cartographie des menaces sous forme de mire représente une fonctionnalité majeure de la plateforme Reveelium. Cette visualisation s’appuie sur le framework MITRE ATT&CK pour offrir une représentation claire et structurée des attaques détectées. Elle positionne les tactiques autour de son périmètre, permettant ainsi une vue claire et détaillée des vecteurs d’attaque exploités par les cybercriminels. Cette visualisation intuitive facilite l’analyse des menaces en croisant les événements issus de diverses sources de logs, en intégrant une perspective temporelle et en évaluant précisément leur niveau de criticité.

Collaborative Plateform Reveelium x Mitre attack (demo)

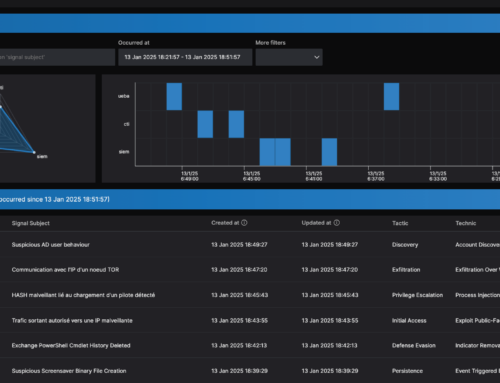

En complément de la mire, Reveelium fournit des informations détaillées sur chaque menace détectée. Ces données incluent les tactiques et techniques issues du framework MITRE ATT&CK. D’un simple clic, il est possible d’accéder à leur position dans la chaîne d’intrusion ainsi qu’aux références associées, permettant ainsi une compréhension claire de la progression de l’attaque.

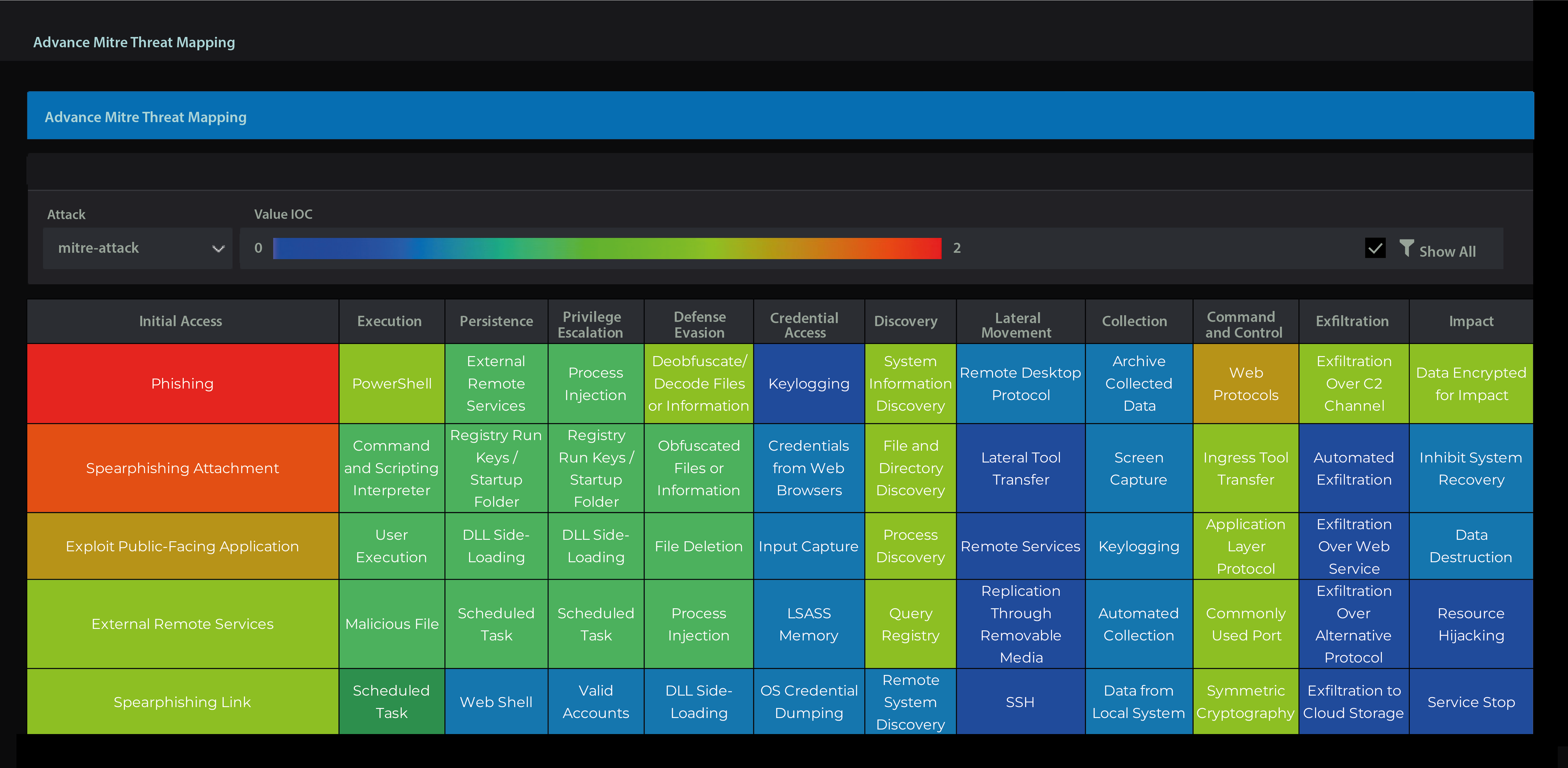

Une base IOC contextualisée par la matrice MITRE ATT&CK

Corrélation avancée des événements avec le filtre MITRE ATT&CK

La complémentarité Reveelium x MITRE ATT&CK

La base MITRE ATT&CK est un référentiel pour catégoriser et analyser les techniques adverses connues, elle présente donc des limites en raison de sa dépendance à la documentation préalable des menaces. Ce modèle, fondé sur des techniques déjà observées, ne peut détecter ni anticiper les menaces émergentes (dites inconnues), telles que les attaques zero-day (innovantes, non référencées). De plus, la nature statique de MITRE ATT&CK ne permet pas d’identifier en temps réel des anomalies spécifiques à un environnement donné. Toute la valeur ajoutée de Reveelium réside dans sa complémentarité, en intégrant une analyse comportementale avancée et de l’intelligence artificielle pour offrir une approche dynamique et proactive.