Comprendre la différence entre le Deep Web et le Dark Web ?

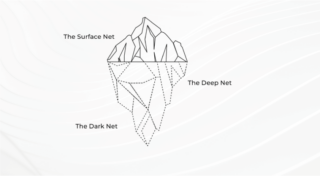

La distinction entre le Deep Web et le Dark Web est essentielle pour tout expert en cybersécurité. Ces termes sont souvent confondus, mais ils désignent des parties très différentes d’Internet. Si l’ensemble du Dark Web fait partie du Deep Web, l’inverse n’est pas vrai. Avant d'explorer le Deep Web et le Dark Web, il est important de distinguer Internet du web. Souvent confondus, ces termes sont distincts. Internet est un réseau mondial d’ordinateurs, apparu dans les années 1970, accessible via divers moyens comme le FTP et la téléphonie VOIP. Le web, inventé par Tim Berners-Lee au début des années [...]