Appliquez les correctifs sans délai !

Une faille de sécurité critique de zéro day a été découverte le 2juin, dans Atlassian Confluence. Elle affecte toutes les versions prises en charge de Confluence Server et Data Center ainsi que toutes les versions postérieures à la 1.3.0. Connue sous le nom de CVE-2022-26134, cette faille permet à un attaquant non authentifié de déclencher l’exécution de code arbitraire à distance.

De quoi s’agit-il ?

Les chercheurs en sécurité ont constaté que des acteurs malveillants exploitent cette vulnérabilité pour installer le webshell Chopper et d’autres logiciels malveillants. Cela a incité l’Agence pour la cybersécurité et la sécurité des infrastructures (CISA) aux USA à encourager les agences fédérales à bloquer tout accès Internet aux serveurs Confluence sur leurs réseaux. La CERT-FR de son côté a appelé à privilégier la déconnexion du service d’Internet tant que les correctifs ne sont pas appliqués et qu’un contrôle pour détecter une éventuelle compromission n’a pas été réalisé.

Les chercheurs ont également publié une preuve de concept (PoC) pour la vulnérabilité critique CVE-2022-26134 le 3 juin. Le code de preuve de concept démontre le processus de création de nouveaux comptes d’administrateur, de poussée de requêtes DNS, de collecte de données sensibles, ainsi que de génération de shells inversés.

Correctifs

Atlassian a déployé des correctifs de sécurité pour corriger la faille dans les versions :

- 7.4.17

- 7.13.7

- 7.14.3

- 7.15.2

- 7.16.4

- 7.17.4

- 7.18.1.

La société a conseillé à toutes les entreprises clientes de passer à la dernière version de Confluence. En attendant, les administrateurs informatiques qui ne peuvent pas appliquer les correctifs immédiatement doivent mettre à jour certains fichiers JAR sur leurs serveurs Confluence.

> Pour plus d’informations visitez la page dédiée de Atlassian Confluence.

Recommandations complémentaires :

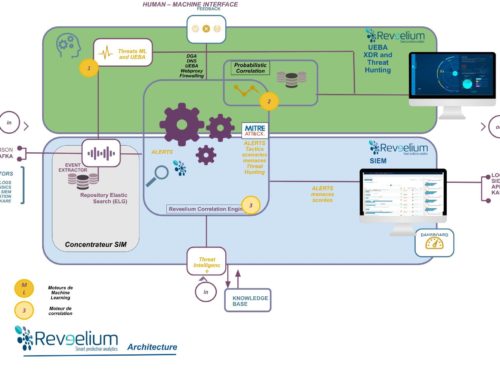

> Ne pas laisser ce type de services exposés et sans protection. ITrust vous propose des outils pour détecter les cybermenaces, ransomwares, virus, et comportements anormaux au sein de votre SI, comme notre SIEM Reveelium UEBA.

> Scanner régulièrement votre réseau afin de détecter les failles de sécurité et les correctifs à appliquer. Notre scanner de vulnérabilité IKare, disponible en version d’essai gratuite, permet de détecter les nouvelles failles de sécurité.

Si vous avez besoin d’aide pour corriger ces failles, appelez nous. (05.67.34.67.80 )

*sources : CERT-FR , Confluence Security Advisory