Inc Ransom ne se contente pas de chiffrer : il orchestre ses attaques comme un service, avec méthode, outils professionnels, et une stratégie d’exfiltration qui déjoue les défenses traditionnelles.

En un an et demi, ce groupe émergent a déjà frappé plus de 220 organisations. Dans cet article, nous analysons en profondeur leur fonctionnement, leurs tactiques d’accès initial, de persistance et d’impact, ainsi que les leviers techniques utilisés pour contourner la détection et forcer la main aux victimes.

Un modèle bien rodé, du phishing au chiffrement

Le groupe Inc Ransom fonctionne selon un schéma classique de cyberattaque mais redoutablement efficace, combinant des vecteurs d’attaque traditionnels à une exécution méthodique appuyée par des outils légitimes et des tactiques d’évasion avancées.

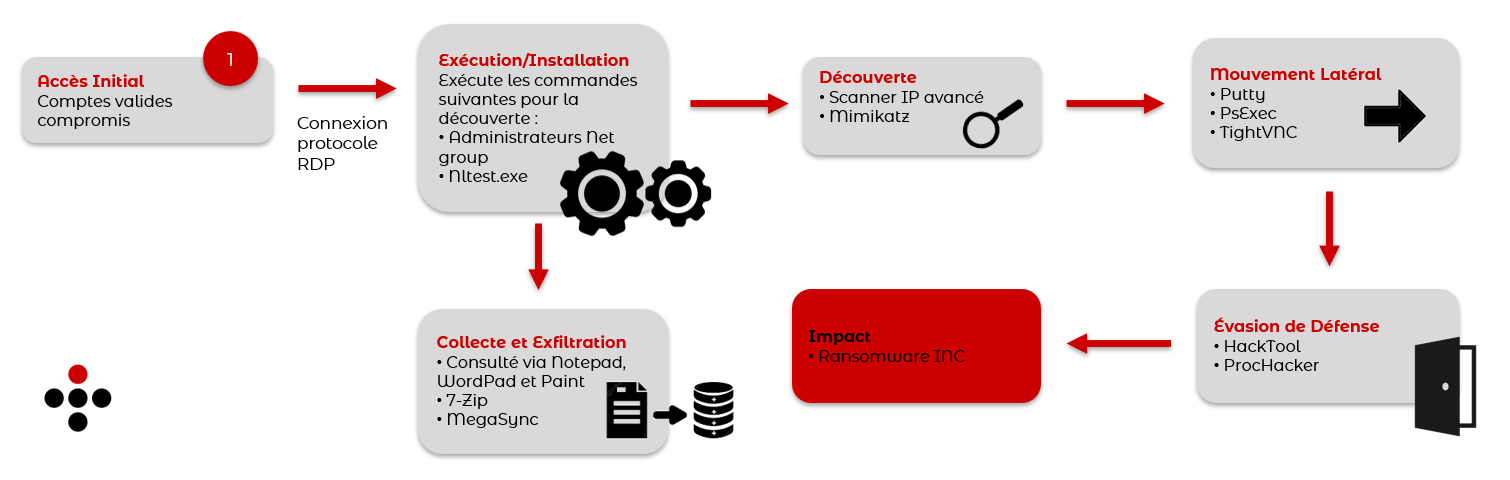

1. Accès initial : spear-phishing et accès RDP

L’intrusion débute généralement par l’exploitation de comptes compromis, achetés via des Initial Access Brokers (IAB). Ces accès peuvent inclure des identifiants VPN ou RDP, permettant une connexion directe au réseau cible. Inc Ransom mène également des campagnes de phishing ciblées, en particulier lors des premières phases de compromission, pour obtenir des identifiants ou injecter des charges malveillantes.

2. Reconnaissance réseau et élévation de privilèges

Une fois dans l’environnement, les attaquants procèdent à une découverte du réseau via des outils comme Advanced IP Scanner, NetScan, ou Nltest.exe pour cartographier les domaines et les relations de confiance. Des applications natives comme Notepad, WordPad ou Paint sont détournées pour analyser les fichiers de manière furtive.

L’élévation de privilèges s’effectue à l’aide de Mimikatz, permettant l’extraction de mots de passe pour obtenir des privilèges SYSTEM. L’accent est mis notamment sur le ciblage des comptes liés aux systèmes de sauvegarde, tels que Veeam Backup & Replication, afin de neutraliser les capacités de restauration en amont du chiffrement.

Méthode d’exécution de INC Ransomware

3. Mouvement latéral et contrôle du réseau

Le mouvement latéral repose sur l’utilisation de LOLBINs tels que PsExec pour pivoter entre les machines. Les comptes AD sont manipulés afin d’étendre l’emprise de l’attaquant sur le réseau. À ce stade, les mécanismes de sécurité sont contournés par des outils spécialisés, permettant de désactiver les solutions de type antivirus sans alerter l’administration système.

4. Impact final : exfiltration et chiffrement

Avant le déploiement final du ransomware, Inc Ransom procède à une exfiltration structurée des données :

-

Compression via 7-Zip

-

Transfert via MegaSync

-

Chiffrement avec algorithme AES modulaire : deux modes sont utilisés, rapide et moyen, affectant sélectivement les fichiers pour compliquer la restauration partielle.

La suppression des Volume Shadow Copies (VSS) empêche toute récupération locale, renforçant la dépendance à la négociation avec les attaquants. Un chat intégré est mis à disposition de la victime pour discuter de la rançon, en accentuant la pression psychologique.

3 types d’attaques observées

1. Achat d’identifiants compromis

L’un des vecteurs d’attaque principaux d’Inc Ransom repose sur l’acquisition de comptes valides (comme des accès VPN ou RDP) via des Initial Access Brokers opérant sur des marchés clandestins. Grâce à ces identifiants, les attaquants peuvent pénétrer directement dans le réseau de la victime sans recourir à une phase d’infiltration classique (phishing ou exploitation de vulnérabilités), ce qui accélère le déploiement du ransomware. Cette méthode permet de contourner les mécanismes de détection initiaux, facilite le mouvement latéral, et permet un chiffrement rapide des systèmes critiques.

2. Extraction ciblée des identifiants

Le ransomware INC cible spécifiquement les identifiants des systèmes Veeam Backup & Replication, essentiels à toute tentative de récupération post-attaque. L’objectif est clair : neutraliser les sauvegardes pour renforcer l’impact de l’attaque. L’infection débute par l’extraction des identifiants stockés sur ces systèmes, en utilisant notamment Mimikatz. Ces informations permettent aux attaquants d’accéder aux infrastructures de sauvegarde, d’opérer un déplacement latéral, puis de compromettre d’autres systèmes avant de lancer le ransomware. En empêchant toute restauration, INC provoque un chiffrement massif, un arrêt des opérations et place l’entreprise dans une situation de dépendance totale vis-à-vis de la rançon exigée.

3. Exfiltration et chiffrement des données

Inc Ransom combine exfiltration discrète et chiffrement personnalisé pour maximiser l’effet de son attaque. Les données sont compressées via 7-Zip, puis exfiltrées avec MegaSync. Le ransomware applique ensuite un chiffrement AES personnalisé, avec deux modes : un mode rapide qui chiffre les 1 000 000 premiers octets tout en ignorant les blocs larges, et un mode moyen qui suit le même seuil mais ignore les petits blocs. Cette méthode permet une exfiltration masquée à l’aide d’outils légitimes, tout en provoquant une corruption partielle des fichiers. Même en présence de sauvegardes, la complexité de récupération force les victimes à envisager sérieusement le paiement de la rançon.

Comment se protéger face à Inc Ransom et aux ransomwares avancés ?

Le mode opératoire d’Inc Ransom incarne la montée en puissance d’un cybercrime structuré, discret et destructeur. Pour y faire face, les organisations doivent renforcer leur posture de sécurité globale : cela passe par une détection avancée des signaux faibles, une surveillance continue des privilèges, un cloisonnement des environnements sensibles, mais aussi par une sensibilisation active des utilisateurs.

Grâce à nos solutions comme IKare (scanner de vulnérabilités), Reveelium (SIEM XDR SOAR UEBA, dopé à l’IA), à nos campagnes de phishing pour tester les réflexes de vos collaborateurs, et à nos autres services cyber, bénéficiez d’une approche complète pour protéger votre entreprise en anticipant, détectant et contenant les menaces les plus avancées.

Nos experts sont disponibles pour vous aider à évaluer vos risques, contactez-nous.