Les équipes du SOC d’ITrust (Security Operations Center ou Centre des opérations) s’appuient sur notre outil Reveelium qui intègre de puissants algorithmes développés en interne et sur l’intelligence artificielle pour analyser des volumes de données massifs en temps réel et identifier des menaces en cours ou à venir. Ces algorithmes permettent la détection d’incidents, ainsi que des réponses automatisées pour accélérer le temps de réaction.

IA et Cybersécurité

Dans un contexte de généralisation de l’Intelligence Artificielle, les acteurs malveillants utilisent davantage l’IA dans leurs attaques. L’IA facilite la réalisation de tâches complexes ce qui améliore considérablement la sophistication et l’ampleur de leurs opérations.

De leur côté, les défenseurs adoptent également des outils basés sur l’IA. Ceux-ci permettent aux équipes de sécurité de détecter et de répondre à des menaces avancées plus rapidement et plus précisément, ainsi que d’automatiser les tâches traditionnellement manuelles et routinières.

Comment fonctionne l’IA en cybersécurité ?

L’IA dans le domaine de la cybersécurité fonctionne grâce à des algorithmes d’IA, à l’apprentissage automatique et à des réseaux neuronaux capables d’analyser des quantités massives de données pour détecter des modèles et des anomalies indiquant des cyberattaques.

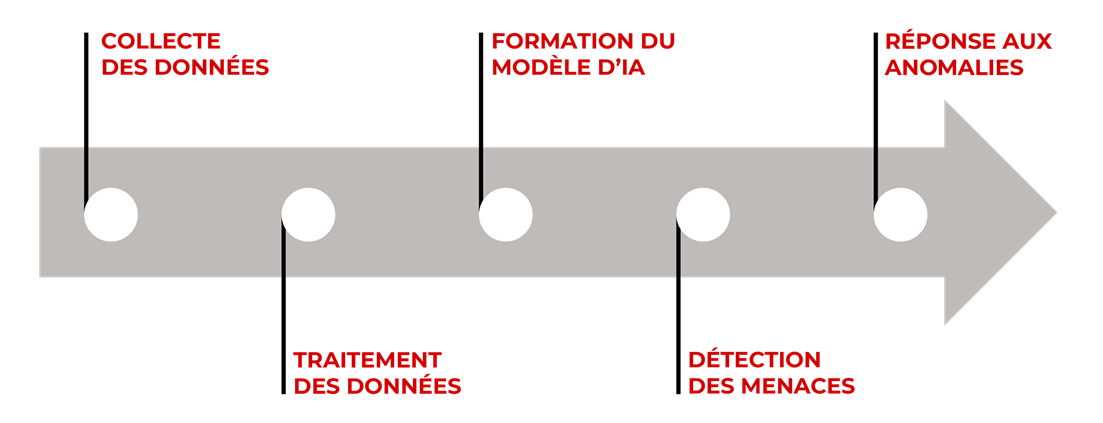

Voici un flux de travail simplifié pour comprendre l’utilisation de l’IA dans la cybersécurité :

l’IA dans la cybersécurité

- Collecte des données : les algorithmes d’IA utilisent diverses sources pour collecter les données pertinentes. Parmi les principales sources de collecte de données figurent le comportement des utilisateurs, les journaux système et le trafic réseau.

- Traitement des données : Les données collectées sont ensuite filtrées et traitées pour éliminer les informations non pertinentes. Le traitement des données implique une réduction du bruit dans les données.

- Formation du modèle d’IA : les algorithmes d’IA sont ensuite formés pour reconnaître le comportement normal, puis rechercher les anomalies et les activités anormales qui s’écartent du comportement normal.

- Détection des menaces : le modèle d’IA formé, les algorithmes et les réseaux neuronaux surveillent d’énormes quantités de données en temps réel pour identifier les modèles de menace, contribuant ainsi à la détection et à la prévention des menaces.

- Réponse aux anomalies : après avoir identifié une menace pour le système, l’algorithme d’IA automatisé informe les analystes humains de l’attaque potentielle pour vérification / action.

Reveelium, un SIEM/UEBA/XDR/SOAR créé par ITrust et dopé à l’IA !

Utilisée en interne et par nos clients, la nouvelle version V12 de Reveelium apporte de nombreux avantages.

- Détection avancée des menaces : l’intégration de l’IA dans Reveelium permet, en temps réel, d’analyser des quantités massives de données, de détecter des modèles et des anomalies pouvant indiquer une cyberattaque.

- Analyse comportementale : L’IA de Reveelium améliore l’analyse comportementale en surveillant et en analysant les actions des utilisateurs. Elle peut identifier les écarts par rapport aux modèles établis, sources de failles de sécurité potentielles ou de menaces internes.

- Efficacité : l’utilisation de Reveelium et du Machine Learning permet aux analystes de s’affranchir des tâches manuelles et chronophages, nécessaires à la détection et à l’identification des menaces.

- Évolutivité : basé sur l’IA et le Machine Learning, Reveelium s’adapte facilement à la croissance exponentielle des données.