Lancée le 14 janvier dernier, la nouvelle Freebox Pro inclut de nombreuses innovations pour assurer au mieux la protection de votre activité.

Entre autres, une base de données de Threat Intelligence de plus de quatre millions de signatures de flux malveillants, issue de plus d’une cinquantaine de bases, permet de détecter, en temps réel, les menaces et anomalies.

Qu’est-ce que la Threat Intelligence ?

La Threat Intelligence est un processus de collecte, traitement et analyse des données pour comprendre les motivations, comportements et cibles des acteurs malveillants. L’objectif est de fournir des informations exploitables pour prévenir et combattre la cybercriminalité.

Elle est essentielle en cybersécurité car elle permet de renforcer les défenses de manière proactive grâce à une meilleure compréhension des menaces émergentes. La Threat Intelligence se divise en plusieurs types : tactique, technique, opérationnel et stratégique.

Comment est utilisée la Threat Intelligence chez ITrust ?

-

Détection proactive des menaces et réponse

ITrust s’appuie sur la Threat Intelligence pour soutenir une approche proactive d’identification et de traitement des menaces. Nos équipes exploitent la Threat Intelligence pour :

- Renforcer nos outils de sécurité existants et faciliter le tri des alertes

- Prioriser les vulnérabilités et les expositions afin de réduire leur surface d’attaque

- Étendre nos connaissances sur les menaces.

-

Meilleure compréhension du paysage des menaces et des risques

ITrust l’utilise également pour mieux comprendre et anticiper les divers types de menaces. Analyser et modéliser les risques cyber, étudier les acteurs malveillants et leurs techniques… font partie des missions de l’équipe CTI (Cyber Threat Intelligence) d’ITrust. A la clé : une efficacité accrue dans la lutte contre les cybermenaces.

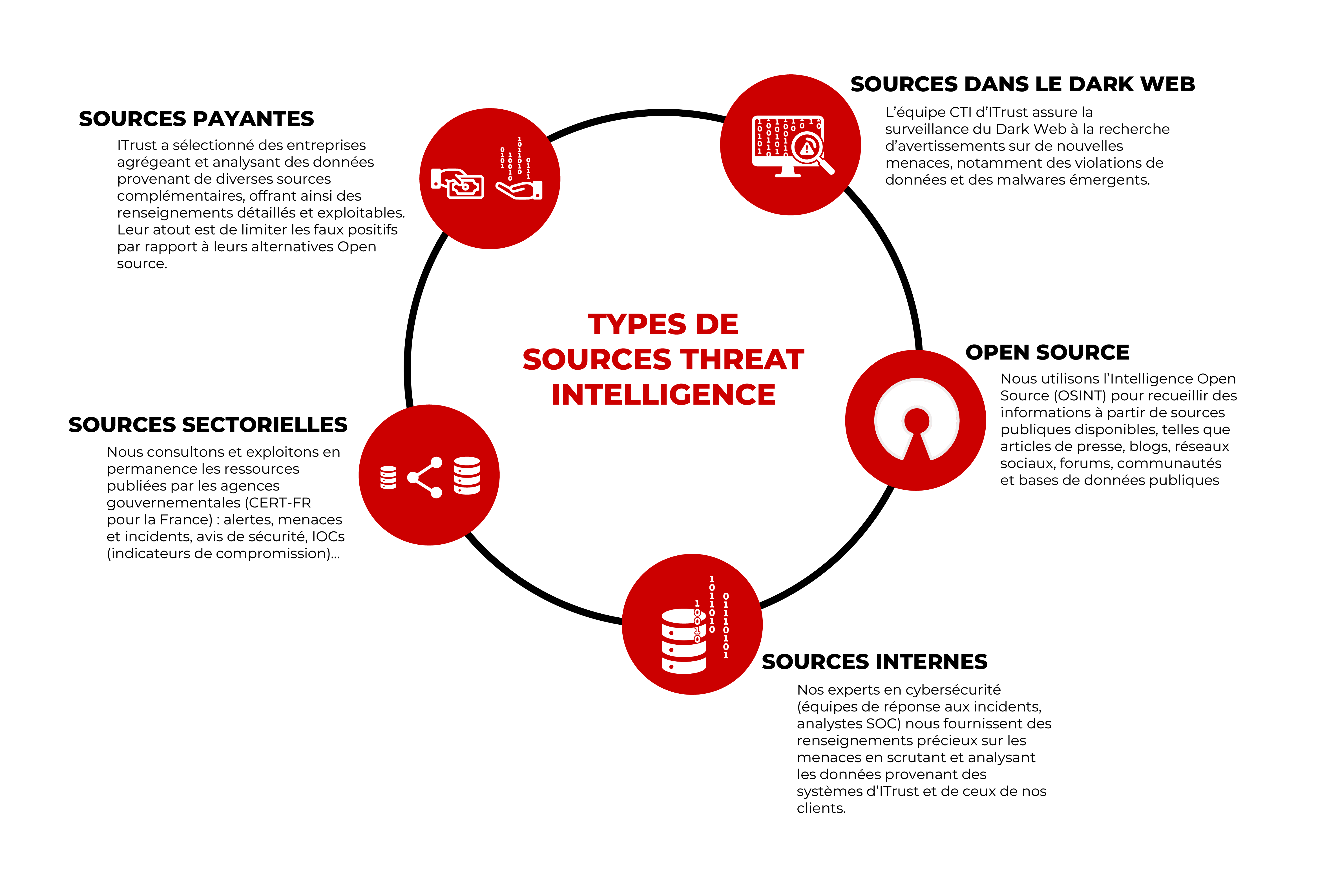

Quelles sources de data sont exploitées par ITrust ?

Les sources de Threat Intelligence incluent des points de données et des flux variés qui fournissent des informations essentielles sur les menaces cybernétiques potentielles ou existantes.

-

Sources Open Source

Nous utilisons l’Intelligence Open Source (OSINT) pour recueillir des informations à partir de sources publiques disponibles, telles que articles de presse, blogs, réseaux sociaux, forums, communautés et bases de données publiques.

- Sources internes

Nos experts en cybersécurité (équipes de réponse aux incidents, analystes SOC) nous fournissent des renseignements précieux sur les menaces en scrutant et analysant les données provenant des systèmes d’ITrust et de ceux de nos clients.

- Sources sectorielles

Nous consultons et exploitons en permanence les ressources publiées par les agences gouvernementales (CERT-FR pour la France) : alertes, menaces et incidents, avis de sécurité, IOCs (indicateurs de compromission) …

- Sources payantes

ITrust a sélectionné des entreprises agrégeant et analysant des données provenant de diverses sources complémentaires, offrant ainsi des renseignements détaillés et exploitables. Leur atout est de limiter les faux positifs par rapport à leurs alternatives Open source.

- Sources dans le Dark Web

L’équipe CTI d’ITrust assure la surveillance du Dark Web à la recherche d’avertissements sur de nouvelles menaces, notamment des violations de données et des malwares émergents.

Nos partis pris pour tirer profit de ces sources

Notre expérience en Threat Intelligence a mis en exergue la nécessité de combiner automatiquement plusieurs sources de données afin d’obtenir des résultats complets et optimisés.

Pour éviter la surcharge d’informations et tirer pleinement parti de la Threat Intelligence, ces données sont filtrées, traitées et formatées par Reveelium, notre SIEM/UEBA/XDR/SOAR dopé à l’Intelligence Artificielle.

Allégées des bruits et des faux positifs, les données exploitables sont ensuite transmises à nos analystes SOC pour investigation humaine, réduisant ainsi le risque de « fatigue face aux alertes ».