Perfctl est un malware relativement récent qui a rapidement démontré sa capacité à s’infiltrer dans des environnements complexes, notamment les serveurs Linux des entreprises. Au cours des trois à quatre dernières années, Perfctl aurait ciblé des millions de serveurs Linux, exploitant près de 20 000 configurations vulnérables, telles que des informations d’identification exposées ou des interfaces d’administration mal sécurisées.

Plus qu’un simple script malveillant, Perfctl se distingue par son architecture modulaire et ses techniques d’évasion avancées, rendant sa détection et sa neutralisation particulièrement difficiles.

Aperçu chronologique et victimologie de Perfctl

Perfctl a été détecté pour la première fois en 2021, lors d’une enquête menée sur des comportements inhabituels observés dans des serveurs Linux d’entreprises. Ces investigations ont révélé que le malware utilisait des techniques de furtivité avancées pour infiltrer les systèmes et compromettre leur intégrité. Les chercheurs ont identifié ses activités après avoir remarqué une utilisation anormale des ressources CPU, souvent associée à l’exécution de minages de cryptomonnaie comme XMRig.

Quant aux acteurs responsables, bien que l’identité exacte reste incertaine, des indices suggèrent l’implication de groupes APT (Advanced Persistent Threat) affiliés à des cybercriminels organisés. Ces groupes semblent motivés à la fois par des objectifs financiers et opérationnels (exfiltration de données, sabotage).

- 2022 : Perfctl élargit son champ d’action en exploitant des vulnérabilités, lui permettant d’obtenir des privilèges élevés. Il intègre des techniques avancées de furtivité, telles que l’utilisation de rootkits, qui masquent efficacement ses activités malveillantes.

- 2023 : Perfctl continue d’évoluer, exploitant des failles critiques. Cette capacité à exploiter rapidement des vulnérabilités récentes témoigne d’une surveillance active des failles émergentes par ses opérateurs.

- 2024 : Perfctl s’attaque à des serveurs exposant des API Docker non sécurisées, permettant le déploiement de conteneurs malveillants. Ces conteneurs sont utilisés pour miner des cryptomonnaies et établir des points d’accès persistants, renforçant ainsi sa résilience et sa capacité à échapper à la détection.

Perfctl cible des secteurs où les serveurs Linux jouent un rôle essentiel :

- Les fournisseurs de services cloud, qui hébergent un grand nombre de serveurs Linux

- Les organisations financières, souvent choisies pour leurs ressources critiques

- Les infrastructures critiques telles que les télécommunications, où la perturbation des services peut entraîner des conséquences massives

Géographiquement, Perfctl a surtout été observé en Amérique du Nord et en Europe, bien que certaines campagnes aient également ciblé des régions d’Asie où les systèmes Linux sont largement utilisés.

Fonctionnement type d’une attaque du malware Perfctl

L’exploitation initiale des vulnérabilités

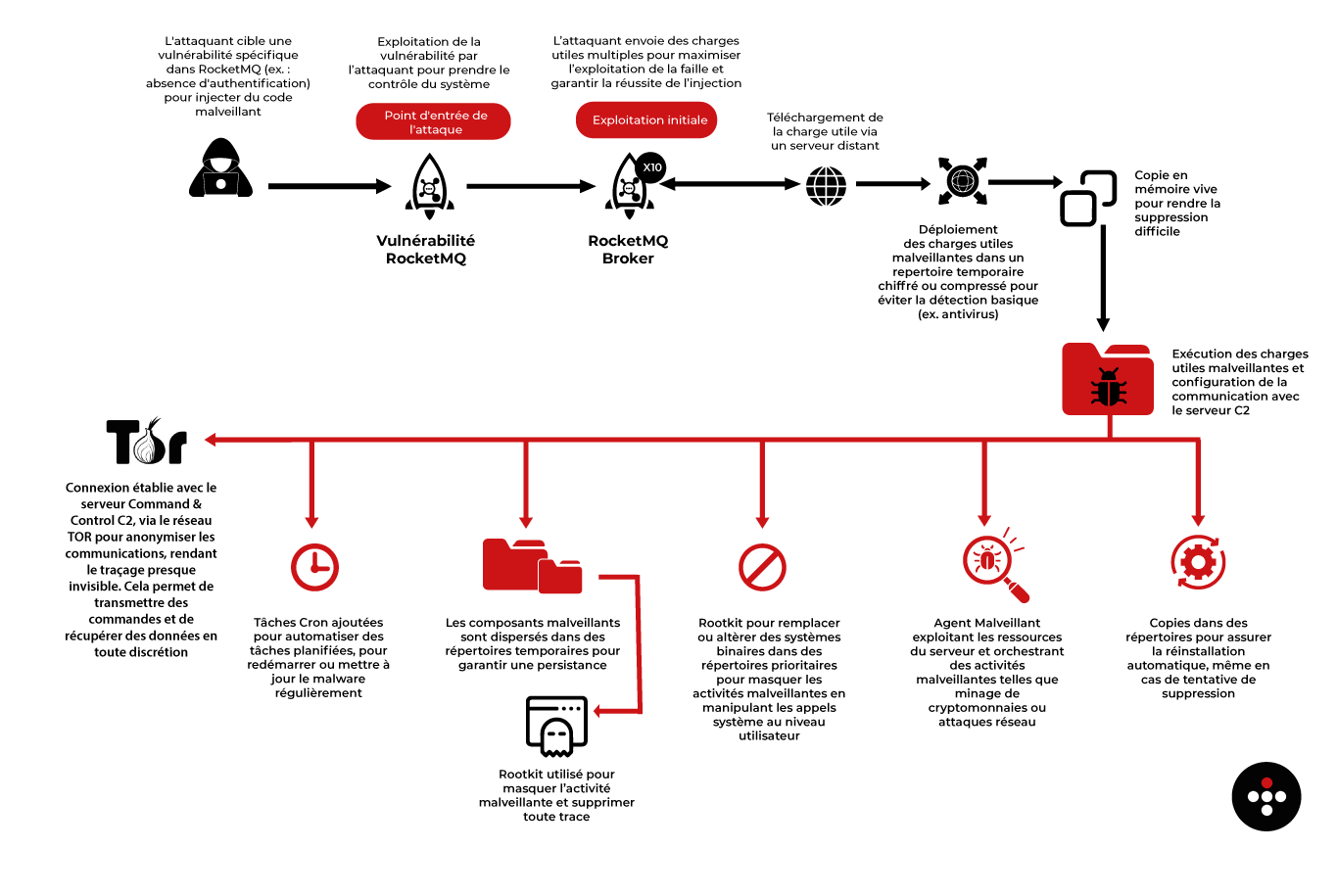

L’attaque de Perfctl commence donc par l’exploitation de failles critiques dans les systèmes Linux. Ces failles permettent à l’attaquant d’obtenir un accès initial en contournant les mécanismes de sécurité. Perfctl utilise des scripts ou outils d’exploitation spécialement conçus pour identifier et exploiter ces points faibles dans le système. Une fois infiltré, il élève ses privilèges, obtenant un contrôle quasi-total sur la machine ciblée.

Le déploiement des charges malveillantes

Après avoir obtenu l’accès, Perfctl implante une série de composants malveillants. Ces charges incluent des rootkits, qui modifient le noyau du système pour masquer les activités et les fichiers liés au malware. En parallèle, Perfctl configure des protocoles de commande et contrôle (C2) pour permettre une communication continue avec les serveurs de l’attaquant. Ces communications sont souvent déguisées en trafic réseau légitime et sont chiffrées pour éviter d’être interceptées par des systèmes de détection.

La persistance et évasion des défenses

Perfctl déploie plusieurs mécanismes pour s’assurer qu’il reste actif même après un redémarrage ou des tentatives de nettoyage du système. Il altère des scripts critiques, crée des tâches programmées ou manipule des fichiers de configuration système pour se relancer automatiquement. Pour échapper à la détection, il désactive ou contourne les solutions de sécurité comme les antivirus et les outils de détection des intrusions (IDS). Il utilise des techniques avancées, telles que la redirection des appels système, pour masquer ses processus malveillants derrière des processus système légitimes.

L’exécution des activités malveillantes

Une fois pleinement installé, Perfctl commence ses activités malveillantes. L’une des plus courantes est le minage de cryptomonnaies, où le malware détourne les ressources CPU et GPU du serveur infecté pour générer des profits. En parallèle, Perfctl peut être utilisé pour le proxy-jacking, exploitant la bande passante de la victime pour masquer d’autres activités malveillantes, comme des attaques DDoS ou l’hébergement de contenus illicites. Ces activités sont menées avec un faible impact visible pour éviter d’éveiller les soupçons.

Le nettoyage et furtivité

Pour éviter d’être détecté, Perfctl emploie des techniques de nettoyage avancées. Il supprime les journaux d’événements, efface les fichiers temporaires et modifie les métadonnées des fichiers pour cacher ses traces. Il peut également désactiver temporairement les outils de surveillance du système pour mener ses opérations sans interruption. Ces efforts garantissent une furtivité maximale, permettant aux attaquants de maintenir une présence prolongée sur le système compromis.

Schéma d’une attaque exploitant une vulnérabilité sur Apache RocketMQ, un composant de messagerie distribuée, dans un environnement Linux

Exploitation de vulnérabilités Linux et techniques MITRE ATT&CK

Vulnérabilités exploitées

Le malware Perfctl cible les serveurs Linux en exploitant des vulnérabilités spécifiques pour compromettre les systèmes et maintenir une présence furtive. Parmi les failles exploitées, deux vulnérabilités critiques ont été identifiées :

- CVE-2021-4034 : Connue sous le nom de « PwnKit », cette vulnérabilité affecte Polkit. Perfctl utilise cette faille pour élever ses privilèges et obtenir un accès root sur les systèmes ciblés.

- CVE-2023-33246 : Cette vulnérabilité critique affecte Apache RocketMQ, un système de gestion de messages. Perfctl exploite cette faille pour s’introduire dans les systèmes vulnérables, compromettant ainsi leur sécurité.

Techniques MITRE ATT&CK utilisées par Perfctl pour compromettre les systèmes Linux

- Développement de capacités malveillantes (T1587.001) :

Les attaquants développent des logiciels malveillants incluant des charges utiles, des backdoors et des protocoles de commande et contrôle (C2) pour maintenir le contrôle des machines compromises et échapper aux défenses. - Obtention de logiciels malveillants (T1588.001) :

Les adversaires acquièrent ou développent des logiciels malveillants, tels que des payloads, des droppers et des backdoors, pour soutenir leurs opérations. Ces outils sont utilisés pour contrôler les systèmes et exécuter des actions post-compromission. - Exécution par l’utilisateur : fichier malveillant (T1204.002) :

Les attaquants incitent les utilisateurs à exécuter des fichiers malveillants, souvent déguisés en documents légitimes, afin de compromettre les systèmes.

Quelques mesures de protection contre les attaques Perfctl

Pour se protéger efficacement contre ce type de malware, il est recommandé d’adopter les bonnes pratiques suivantes :

Maintenir les systèmes à jour : Appliquez régulièrement les correctifs de sécurité pour le système d’exploitation et les logiciels installés

Configurer correctement les services : Assurez-vous que les services exposés, tels qu’Apache RocketMQ, sont correctement configurés et sécurisés pour éviter les accès non autorisés

Restreindre les accès réseau : Limitez l’exposition des services critiques à internet et segmentez le réseau pour réduire les risques d’intrusion

ITrust propose des solutions avancées pour renforcer la protection contre des menaces comme Perfctl :

- IKare : Un scanner de vulnérabilités qui évalue en continu la sécurité des infrastructures en identifiant les failles exploitables

- Reveelium : Une plateforme d’analyse comportementale basée sur l’intelligence artificielle, capable de détecter en temps réel des comportements anormaux et des menaces avancées, même inconnues, en analysant les flux de données du réseau

- Service SOC (Security Operations Center) : Une surveillance 24h/24 et 7j/7 par des experts en cybersécurité, garantissant une détection rapide et une réponse efficace aux incidents de sécurité.