L’attaque Evil Twin est une forme d’attaque de type Man-in-the-Middle (MitM) exploitant les réseaux Wi-Fi publics. Son nom, signifiant « jumeau maléfique », vient du fait qu’un pirate crée un faux point d’accès Wi-Fi imitant un réseau légitime pour tromper les utilisateurs. Une fois connectés, les données sensibles telles que les identifiants, mots de passe ou informations bancaires sont interceptées. Selon des études, plus de 15 % des attaques sur les réseaux Wi-Fi publics impliquent cette méthode, et près de 70 % des utilisateurs se connectent sans vérifier l’authenticité du réseau. Particulièrement répandue dans les cafés, hôtels, aéroports et espaces de coworking, l’attaque Evil Twin exploite les comportements imprudents des utilisateurs. Il est donc important de comprendre ses mécanismes, ses impacts et les mesures de protection nécessaires pour contrer cette menace toujours en pleine expansion. Dans le cadre du framework MITRE ATT&CK, cette attaque est référencée sous la sous-technique T1557.004.

Fonctionnement de l’attaque Evil Twin

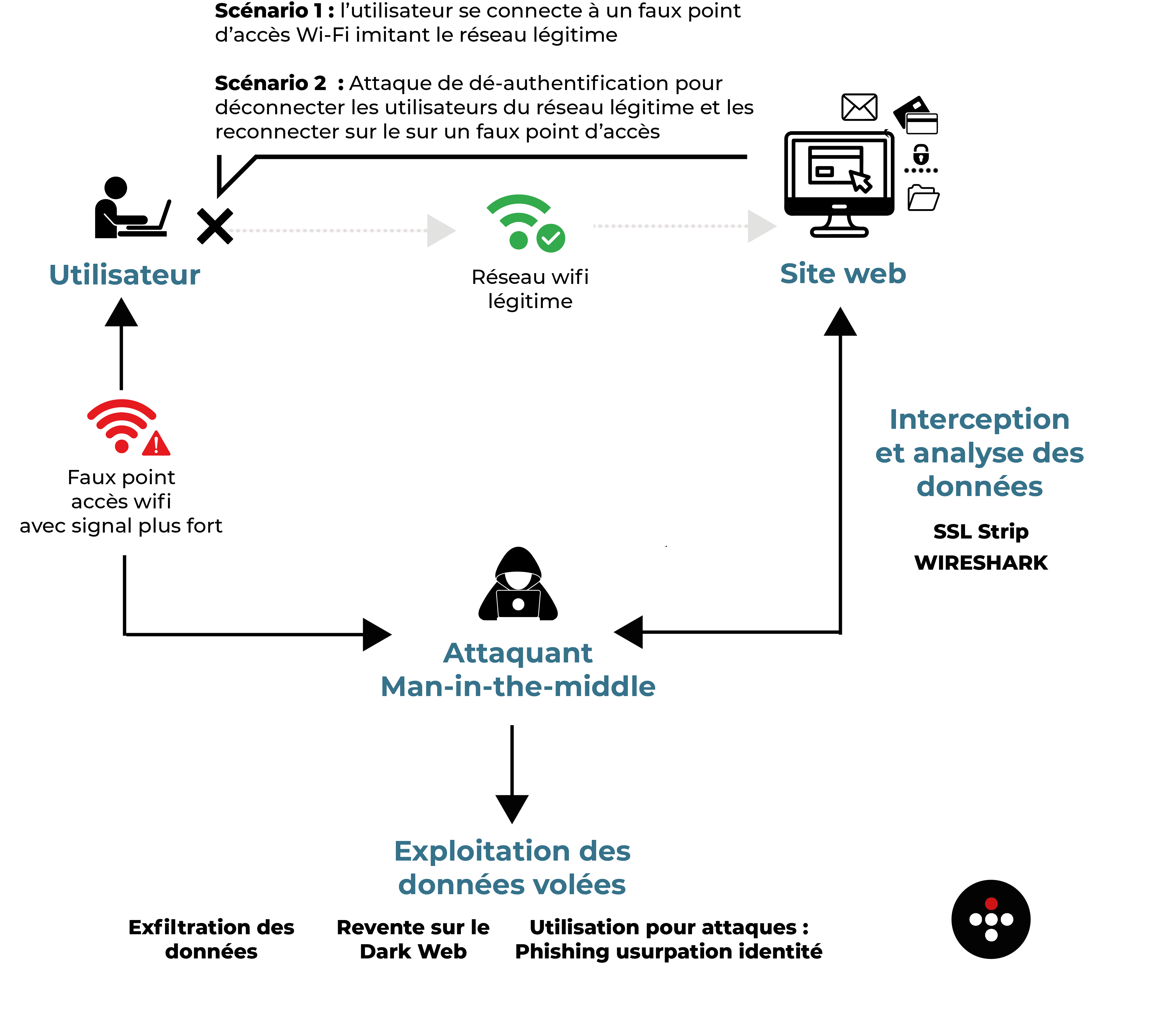

L’attaque Evil Twin repose donc sur la création d’un faux point d’accès Wi-Fi malveillant, conçu pour imiter parfaitement un réseau légitime. Voici un aperçu détaillé de son déroulement.

La mise en place du faux point d’accès

L’attaquant commence par scanner les réseaux Wi-Fi environnants pour identifier un point d’accès populaire dans un lieu fréquenté. À l’aide d’outils tels que Aircrack-ng, Wifiphisher ou des équipements comme Raspberry Pi, il configure un réseau frauduleux portant le même nom (SSID) que le réseau légitime. Pour inciter les victimes à se connecter, le pirate configure son antenne pour émettre un signal plus puissant que celui du réseau authentique. Les appareils des utilisateurs, réglés pour se connecter automatiquement aux réseaux connus, se dirigent naturellement vers ce « jumeau maléfique ». L’attaquant peut également utiliser des attaques de dé-authentification (via des outils comme Aireplay-ng) pour forcer les utilisateurs à se déconnecter du réseau légitime, les poussant ainsi vers son faux point d’accès.

Tromper la victime et établir la connexion

Une fois le faux réseau actif, les utilisateurs imprudents se connectent sans prêter attention aux détails techniques. Dans certains cas, l’attaquant peut également ajouter une page d’authentification fictive, simulant un portail captif (comme ceux utilisés dans les hôtels ou les aéroports). L’utilisateur est invité à entrer ses identifiants de connexion, comme son adresse email ou un mot de passe, qui sont alors directement envoyés à l’attaquant. Même sans page captive, l’attaquant intercepte le trafic via son point d’accès, tout en redirigeant discrètement l’utilisateur vers Internet, lui donnant l’illusion d’une connexion légitime.

Interception et analyse du trafic réseau

Dès que la victime est connectée au réseau malveillant, l’attaquant réalise une attaque de type Man-in-the-Middle (MitM) pour intercepter, analyser et manipuler le trafic réseau en temps réel.

L’objectif est de capter un maximum d’informations personnelles et professionnelles sans éveiller les soupçons de la victime.

Exfiltration et exploitation des données

Les données interceptées sont ensuite exfiltrées vers les serveurs contrôlés par l’attaquant ou directement exploitées sur place. Voici quelques exemples d’utilisation :

- Usurpation d’identité : Les identifiants récupérés permettent au pirate d’accéder aux comptes personnels ou professionnels de la victime.

- Revente des informations : Les données volées peuvent être revendues sur des forums clandestins ou le Dark Web.

- Lancements d’attaques ultérieures : Les informations collectées servent de base pour des attaques plus complexes comme le phishing ciblé ou l’ingénierie sociale.

Schéma de fonctionnement d’une attaque Evil Twin

7 fonctionnalités avancées de l’attaque Evil Twin

L’attaque Evil Twin ne se limite pas à l’interception passive du trafic réseau. Comme le montre en partie le schéma ci-dessus, les pirates peuvent intégrer des fonctionnalités avancées pour renforcer l’efficacité et la furtivité de leur attaque, exploitant des techniques modernes pour maximiser les dommages. Voici les fonctionnalités les plus fréquentes :

L’injection de contenu malveillant

Une fois la victime connectée, l’attaquant peut injecter des pages web frauduleuses ou du contenu malveillant dans la navigation de l’utilisateur :

- Pages de phishing : L’attaquant redirige les utilisateurs vers des pages imitant celles de services connus (banques, emails, réseaux sociaux) pour voler leurs identifiants.

- Téléchargement forcé de malwares : Des scripts malveillants peuvent forcer le téléchargement de logiciels espions ou ransomwares sur l’appareil de la victime.

SSLStrip et rétrogradation HTTPS

Même si les sites web utilisent le protocole HTTPS, l’attaquant peut forcer une rétrogradation vers HTTP à l’aide d’outils comme SSLStrip. Cela permet d’intercepter les données en clair (identifiants, mots de passe, formulaires envoyés) et d’affaiblir les connexions sécurisées, contournant ainsi le chiffrement SSL/TLS.

Le vol des sessions et cookies

L’attaque Evil Twin permet également de hijacker les sessions des utilisateurs en interceptant leurs cookies de session non sécurisés. Une fois récupérés, l’attaquant peut par exemple accéder aux comptes en ligne sans avoir besoin des mots de passe ou encore se faire passer pour la victime sur des services web (emails, plateformes de gestion d’entreprise, etc.).

La surveillance en temps réel du trafic réseau

Les attaquants utilisent des outils avancés comme Wireshark ou Bettercap pour analyser les requêtes DNS afin de cartographier les activités en ligne de la victime, ou bien encore cibler des mots-clés précis (mots de passe, adresses email, transactions) pour extraire les données critiques de façon automatisée.

L’exploitation d’applications spécifiques

Certains points d’accès Evil Twin intègrent des outils pour cibler les protocoles non sécurisés (POP3, IMAP, FTP) :

- Les clients de messagerie utilisant des connexions non chiffrées peuvent être compromis pour récupérer des identifiants ou des pièces jointes sensibles.

- Exploitation des clients FTP : Les identifiants de serveurs FTP non sécurisés peuvent être extraits pour accéder à des infrastructures professionnelles.

L’évasion et la furtivité

Pour rester indétectable, les attaquants adoptent des techniques d’évasion :

- Cloaking de réseau : Le faux point d’accès peut changer dynamiquement de nom (SSID) pour échapper à une détection automatisée.

- Discrétion sur les logs réseau : Les outils avancés masquent leur activité pour éviter d’être repérés par les systèmes de sécurité des grandes entreprises.

La propagation de malwares sur le réseau local

Une fois la victime connectée au faux réseau, l’attaquant peut tenter d’infecter les appareils en exploitant des vulnérabilités connues des systèmes d’exploitation ou des logiciels obsolètes et en propageant des vers réseau, comme EternalBlue, pour compromettre d’autres dispositifs sur le réseau local.

Quelques mesures de protection contre les attaques Evil Twin

- Vérification de l’authenticité des réseaux Wi-Fi : Avant de vous connecter à un réseau public, confirmez le nom exact du réseau (SSID) auprès du personnel de l’établissement pour éviter les imitations malveillantes.

- Désactivation de la connexion automatique : Configurez vos appareils pour qu’ils ne se connectent pas automatiquement aux réseaux Wi-Fi disponibles, réduisant ainsi le risque de connexion à un point d’accès frauduleux.

- Utilisation de réseaux privés virtuels (VPN) : Un VPN chiffre votre trafic internet, rendant plus difficile l’interception de vos données par des attaquants.

- Éviter les transactions sensibles sur les réseaux publics : Abstenez-vous d’effectuer des opérations bancaires ou de transmettre des informations confidentielles lorsque vous êtes connecté à un réseau Wi-Fi public.

- Mise à jour régulière des dispositifs : Assurez-vous que vos appareils disposent des dernières mises à jour de sécurité pour se prémunir contre les vulnérabilités exploitées par les attaquants.

ITrust propose également des solutions de cybersécurité innovantes pour détecter et prévenir les menaces, y compris les attaques de type Evil Twin, n’hésitez pas à nous contacter pour en savoir plus !