Dans l’actu cyber du moment, un nom intrigue et inquiète à la fois : Steelfox. Ce malware, à l’appellation énigmatique mêlant l’acier et la ruse du renard, symbolise parfaitement sa nature : furtif, robuste, et redoutablement efficace. Mais d’où vient ce programme malveillant ? Ses origines suscitent autant de questions que de théories. Pour comprendre cette menace dans toute sa complexité et anticiper ses prochaines actions, nos experts en cybersécurité la décryptent.

Aperçu chronologique du malware

Repéré pour la première fois en 2023, SteelFox connait une propagation rapide et un développement croissant :

Février 2023 : l’identification initiale. SteelFox est repéré pour la première fois. Il se propage via des outils d’activation illégaux pour des logiciels populaires, distribués sur des forums et sites de torrents.

Mars 2023 : les premières analyses techniques. Les chercheurs découvrent l’utilisation du pilote vulnérable WinRing0.sys pour obtenir des privilèges système, exploitant les vulnérabilités CVE-2020-14979 et CVE-2021-41285. Les principales activités identifiées incluent le vol de données sensibles et le minage de cryptomonnaies.

Mai 2023 : l’extension de la portée. Les attaques touchent principalement le Brésil, la Chine, la Russie et l’Inde, avec une augmentation significative du nombre d’infections signalées.

Août 2024 : le point culminant des infections : Les chercheurs notent une évolution dans les méthodes de propagation, visant une diffusion à plus grande échelle. Plus de 11 000 tentatives d’attaques en un mois !

Novembre 2024 : la révélation publique et analyses approfondies. Des analyses détaillées ont été publiées, révélant les mécanismes internes de SteelFox.

Étude de la victimologie Steelfox

Les victimes de SteelFox partagent généralement les comportements suivants :

- Téléchargement de logiciels piratés : les utilisateurs téléchargent illégalement des « cracks » ou activateurs via forums, sites de torrents ou blogs non officiels. SteelFox cible ceux cherchant des versions piratées (gratuites ou moins coûteuses) de logiciels populaires.

- Habitudes : les utilisateurs de navigateurs tels que Chrome, Opera, Firefox et Brave sont particulièrement ciblés

- Manque de vigilance : Ils accordent une confiance excessive aux sources non vérifiées, négligeant les risques associés au téléchargement de logiciels non officiels.

- Absence de solutions de sécurité robustes : Souvent, ces utilisateurs n’ont pas de logiciels antivirus à jour ou ne les configurent pas correctement, ce qui facilite l’infection par SteelFox.

Les infections par SteelFox ont été détectées dans plusieurs pays, notamment le Brésil, la Chine, la Russie, le Mexique, les Émirats Arabes Unis, l’Égypte, l’Algérie, le Vietnam, l’Inde et le Sri Lanka. Bien que la France ne soit pas explicitement mentionnée dans les rapports actuels, la nature mondiale de la distribution de logiciels piratés suggère que les utilisateurs français pourraient également être exposés à ce malware.

Le profil des victimes du malware SteelFox peut être segmenté en plusieurs catégories distinctes, basées sur des caractéristiques spécifiques en termes de comportement, de contexte professionnel, et de géographie. Voici une analyse détaillée :

| Caractéristiques principales | Logiciels/Outils ciblés | Vulnérabilités spécifiques | |

|---|---|---|---|

| Utilisateurs individuels |

|

|

|

| Petites et moyennes entreprises (PME) |

|

|

|

| Grandes entreprises et multinationales |

|

|

|

Les composants de cette cybermenace

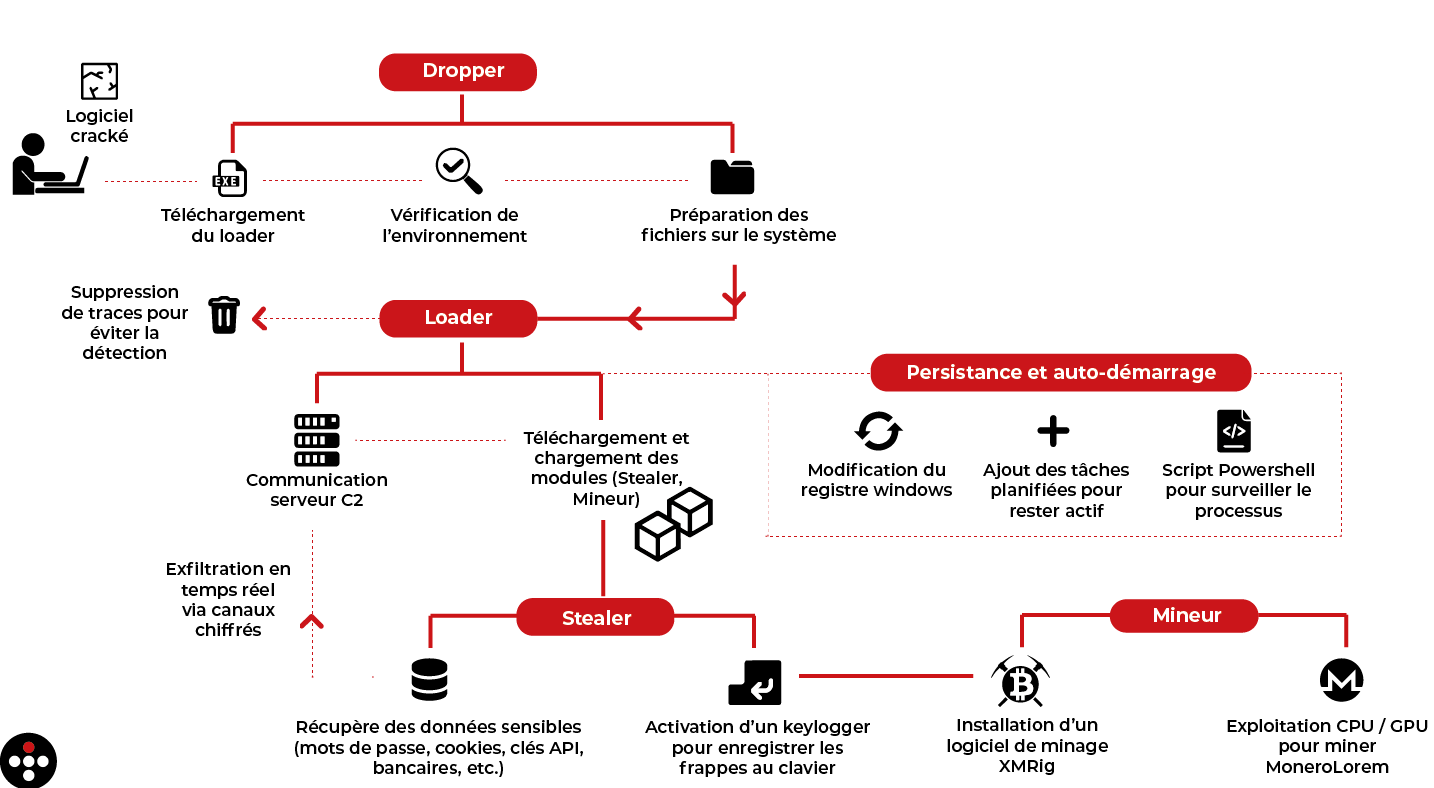

SteelFox est un exemple frappant de la complexité croissante des malwares. Ses composants agissent en synergie, comme une pièce maitresse d’un puzzle, pour garantir une attaque efficace et durable. De son dropper à ses techniques de persistance qui le rendent presque impossible à supprimer, SteelFox est un modèle d’ingéniosité malveillante.

Composant dropper : la porte d’entrée

Le cycle de SteelFox commence avec le dropper, un programme compact mais sophistiqué conçu pour infiltrer le système cible. Déguisé sous forme d’un exécutable légitime ou d’un utilitaire couramment téléchargé (comme un « crack » ou une mise à jour factice), il est souvent activé par l’utilisateur lui-même. Une fois exécuté, le dropper déploie silencieusement le loader et les composants suivants dans des emplacements stratégiques, comme les répertoires système ou les fichiers temporaires. Pour échapper à la détection, il utilise des techniques d’obfuscation avancées et peut vérifier la présence d’outils de sécurité pour adapter son comportement.

Composant loader : le chef d’orchestre

Après l’infiltration initiale, le loader entre en scène pour orchestrer le déploiement des charges utiles malveillantes. Ce composant est conçu pour charger les modules nécessaires en mémoire sans les écrire directement sur le disque, limitant ainsi les empreintes détectables par les outils antivirus. Il communique souvent avec un serveur de commande et de contrôle (C2) pour récupérer des modules supplémentaires, permettant une personnalisation des attaques en fonction de l’environnement ciblé. Le loader de SteelFox peut aussi utiliser des vulnérabilités connues (comme BYOVD) pour désactiver les défenses du système.

Composant persistance et auto-démarrage : garantir une présence durable

Une fois le loader en place, SteelFox met en œuvre ses mécanismes de persistance et d’auto-démarrage, assurant sa résilience face aux redémarrages ou tentatives de suppression. Les clés du Registre sont manipulées pour intégrer SteelFox dans les programmes exécutés au démarrage du système. Parallèlement, des tâches planifiées ou des scripts PowerShell dissimulés permettent au malware de se réinstaller automatiquement en cas de détection et suppression partielle. Ce module surveille également les processus système pour réactiver les composants critiques si l’utilisateur ou une solution de sécurité tente de les arrêter.

Composant stealer : le voleur silencieux

Au cœur de SteelFox se trouve le stealer, un module conçu pour collecter discrètement des informations sensibles. Ce composant cible une large gamme de données : mots de passe stockés dans les navigateurs, cookies, informations bancaires, clés API, et même des fichiers spécifiques identifiés par des mots-clés. SteelFox utilise des canaux de communication chiffrés pour transmettre ces données en temps réel à son serveur C2, minimisant ainsi le risque de détection pendant l’exfiltration. Ce module peut également intégrer un keylogger pour capturer les frappes clavier, une arme particulièrement utile pour voler des identifiants sur des systèmes protégés par des authentifications complexes.

Composant mineur : l’exploitation silencieuse des ressources

Le dernier acte de SteelFox est souvent l’installation d’un mineur de cryptomonnaie, tel que XMRig, pour monétiser la présence prolongée sur la machine infectée. Ce module exploite les ressources CPU et GPU du système pour miner des cryptomonnaies comme Monero, connues pour leur anonymat. Afin de rester furtif, le mineur ajuste dynamiquement sa consommation en fonction de l’activité de l’utilisateur, se désactivant lorsque des applications exigeantes (comme des jeux ou des logiciels professionnels) sont en cours d’exécution. Cette stratégie garantit à la fois la discrétion et une exploitation maximale des ressources inutilisées.

6 techniques avancées utilisées par SteelFox

Steelfox utilise une panoplie de techniques avancées en complément de ses composants pour maximiser son efficacité, contourner les mesures de sécurité, et pérenniser sa présence. En voici quelques-unes :

-

« Bring Your Own Vulnerable Driver » (BYOVD)

SteelFox utilise une technique avancée qui consiste à exploiter des pilotes légitimes mais vulnérables, comme WinRing0.sys, pour obtenir des privilèges système élevés. Cette méthode permet de :

- Contourner les protections systèmes : Les pilotes s’exécutant avec des privilèges élevés, SteelFox accède à des zones critiques du système en échappant aux mécanismes comme l’anti-rootkit ou les antivirus traditionnels.

- Installer des charges utiles : Grâce à l’accès système complet, il peut déployer d’autres composants malveillants en toute liberté.

- Persistance : Les pilotes vulnérables utilisés permettent au malware de masquer ses traces et de rester actif malgré les efforts de nettoyage.

Cette technique est particulièrement redoutable car elle exploite des outils légitimes pour des fins malveillantes, compliquant ainsi la tâche des solutions de sécurité.

-

Évasion de la détection

SteelFox embarque des mécanismes sophistiqués pour éviter d’être détecté par les outils de sécurité :

- Détection des environnements d’analyse : Il identifie les environnements virtuels, les sandboxes ou les outils de débogage, et adapte son comportement en conséquence, comme suspendre ses activités pour ne pas être découvert.

- Masquage des processus : En injectant son code dans des processus légitimes du système (par ex. : svchost.exe), SteelFox se dissimule aux yeux des analystes et des logiciels de protection.

Ces capacités permettent au malware de rester sous le radar des antivirus et autres outils de détection.

-

Exfiltration des données en temps réel

Une fois les informations sensibles collectées (identifiants bancaires, mots de passe, cookies), SteelFox les transmet immédiatement vers des serveurs distants contrôlés par les cybercriminels.

- Canaux chiffrés : Les données sont envoyées via des protocoles sécurisés comme HTTPS, rendant leur interception difficile pour les systèmes de détection d’intrusion.

- Flux discrets : Les transmissions se fondent dans le trafic réseau légitime pour échapper à une surveillance réseau active.

Ce mécanisme garantit que les données volées sont exploitées rapidement, minimisant les chances de récupération par les victimes.

-

Exploitation de modules supplémentaires

SteelFox ne s’arrête pas à ses fonctionnalités de base ; il peut :

- Télécharger et exécuter d’autres malwares : En fonction des cibles, il peut installer des ransomwares, des trojans bancaires ou d’autres outils spécifiques.

- Adapter ses attaques : En se connectant à des serveurs de commande et contrôle (C2), SteelFox peut recevoir des instructions pour personnaliser ses actions.

Cette modularité fait de SteelFox une menace polymorphe, adaptable à des cibles variées et des contextes changeants.

-

Résilience accrue

SteelFox utilise des mécanismes de persistance avancés pour s’assurer qu’il reste actif sur les systèmes infectés :

- Modification du registre Windows : Il s’ajoute aux clés critiques pour se relancer automatiquement à chaque redémarrage.

- Surveillance de ses processus : Si un composant est arrêté par un outil de sécurité, SteelFox peut détecter cette interruption et redémarrer automatiquement ses processus.

- Redondance des fichiers : Il peut recréer les fichiers malveillants supprimés par les antivirus en utilisant des copies stockées dans des zones peu inspectées.

-

Techniques Forensic : contournement et effacement des traces

SteelFox intègre des techniques anti-forensic pour empêcher son analyse ou sa détection :

- Effacement des traces : Après installation, il supprime les fichiers temporaires ou les journaux créés lors de son exécution, rendant difficile la reconstitution de ses actions.

- Camouflage : Ses modules utilisent des noms ou des chemins similaires à ceux des fichiers système légitimes, compliquant leur identification.

- Résistance à l’analyse : Les modules peuvent être cryptés ou obfusqués, empêchant une rétro-ingénierie rapide par les experts en cybersécurité.

Comment se protéger des malwares comme Steelfox ?

Pour se protéger contre SteelFox, il est recommandé de :

- Télécharger des logiciels uniquement depuis des sources officielles.

- Maintenir à jour son système d’exploitation et ses applications.

- Appliquez des politiques de gestion rigoureuses des droits d’accès et privilégiez les comptes à privilèges limités.

- Intégrer des solutions de sécurité au-delà d’un simple antivirus. Un antivirus ou anti-malware classique peut être utilisé pour une première couche de protection contre les menaces connues.

ITrust propose une gamme complète de solutions pour protéger les entreprises contre les malwares tels que SteelFox :

- IKare : détecte les vulnérabilités que SteelFox pourrait exploiter, en identifiant les failles de sécurité et les configurations à risque sur les réseaux informatiques.

- Reveelium : analyse les comportements anormaux pour repérer les activités malveillantes de SteelFox, même lorsqu’il utilise des techniques de furtivité avancées.

- Surveillance du Dark Web : identifie les traces de SteelFox, notamment la mise en vente de données volées ou les discussions autour de nouvelles campagnes malveillantes.

- SOC managé : assure une surveillance continue et une réponse immédiate face aux attaques de SteelFox, réduisant les impacts potentiels.

- EDR managé : protège les postes de travail et les terminaux contre les actions malveillantes de SteelFox, en détectant et bloquant ses opérations en temps réel.