Zergeca est un type de malware, découvert en 2024. Il s’agit d’un réseau de machines infectées (botnet) conçu pour mener des attaques de type DDoS (attaques par déni de service distribué), mais qui a également des fonctionnalités bien plus étendues que celles des botnets classiques. Développé en Golang, un langage open-source créé par Google, Zergeca présente des caractéristiques qui rappellent le botnet Mirai, notamment par la réutilisation d’infrastructures de commande et de contrôle (C2), ce qui suggère un créateur commun ou des connexions potentielles entre les auteurs. Son nom, inspiré de « ootheca » (capsule d’œufs d’insectes), découvert dans ses serveurs C2, illustre parfaitement sa capacité à se propager et à infecter un large éventail de cibles.

Cycle de vie d’une machine infectée par Zergeca

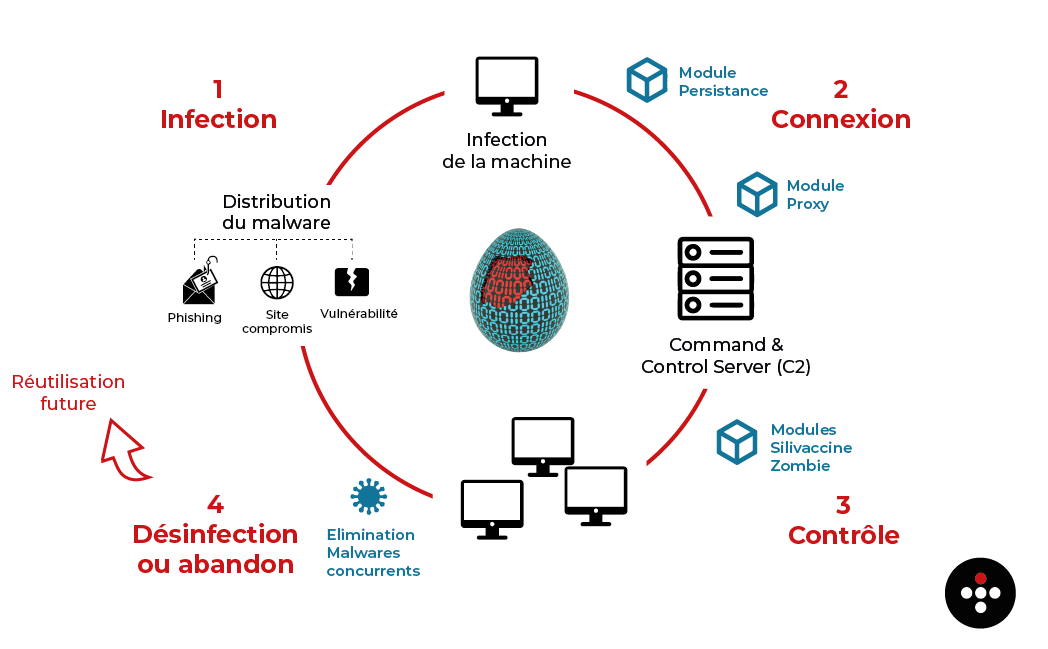

Le cycle de vie d’une machine infectée par Zergeca, ce malware avancé et modulable, se déroule selon plusieurs étapes clés. Chaque phase représente un moment critique dans l’exploitation de la machine compromise, depuis l’infection initiale jusqu’à son éventuel abandon.

Schéma du cycle de vie d’une machine infectée par le botnet Zergeca

Phase initiale : L’infection de la machine

La première étape dans le cycle de vie d’une machine infectée par Zergeca commence avec la phase d’infection. Le vecteur initial d’infection peut être varié : une campagne de phishing sophistiquée, un téléchargement drive-by sur un site compromis, ou encore une exploitation de vulnérabilités non corrigées dans des logiciels courants.

Une fois que le malware parvient à exécuter du code sur la machine cible, il effectue généralement une reconnaissance rapide pour s’assurer qu’il n’est pas dans un environnement de sandboxing ou d’analyse (par exemple, en détectant les machines virtuelles ou les outils de débogage). Si aucun signe d’analyse n’est détecté, Zergeca procède à la mise en place de son premier module : persistance.

Le module de persistance en quelques mots :

Le malware cherche à garantir sa survie après un redémarrage de la machine. Zergeca utilise différentes techniques selon le système d’exploitation de la victime : ajout de clés dans le registre sur Windows, ou configuration de services init.d ou systemd sur les systèmes basés sur Linux. Le but est de faire en sorte que Zergeca soit relancé à chaque démarrage de l’ordinateur, assurant ainsi sa persistance à long terme.

Phase de connexion et d’établissement du contrôle

Après avoir obtenu un accès initial et assuré sa persistance, Zergeca entre en phase de connexion avec ses serveurs de commande et de contrôle (C2). Cette étape est essentielle pour l’établissement du lien entre la machine compromise et l’infrastructure du cybercriminel.

La connexion initiale est souvent camouflée via des techniques de chiffrement (TLS) ou l’utilisation de proxies pour éviter toute détection par les systèmes de sécurité réseau. Zergeca peut utiliser un module proxy intégré pour acheminer ses communications à travers des nœuds intermédiaires, rendant la traçabilité du C2 plus difficile.

Contrôle : Téléchargement de modules supplémentaires

Une fois la communication avec le C2 établie, Zergeca passe à la phase de contrôle. Cette étape consiste à télécharger et à installer des modules supplémentaires en fonction des objectifs du cybercriminel. Zergeca est conçu pour être modulaire et adaptatif, ce qui permet à l’opérateur de charger dynamiquement des composants en fonction de la machine compromise ou des données qu’il souhaite exfiltrer. Parmi les modules souvent utilisés :

- Module zombie : Ce module transforme la machine infectée en un bot qui peut être utilisé pour des attaques DDoS ou pour relayer des communications malveillantes via un réseau de machines zombies.

- Module Silivaccine : Ce module spécifique désactive les antivirus et autres logiciels de sécurité en exploitant des vulnérabilités connues ou en modifiant le comportement du système de protection.

Chaque module est téléchargé et exécuté de manière indépendante, ce qui rend le malware flexible et capable d’effectuer une large gamme d’activités malveillantes, allant de l’exfiltration de données à la création de réseaux de botnets.

Élimination des malwares concurrents

Zergeca, comme de nombreux malwares avancés, intègre également des fonctions pour éliminer les logiciels malveillants concurrents. Cette étape peut survenir au moment de l’infection initiale ou durant la phase de contrôle, et a pour objectif de maximiser les ressources disponibles sur la machine pour Zergeca seul. Le malware utilise diverses techniques pour détecter et désactiver les processus malveillants concurrents, notamment en surveillant les ports réseau ouverts ou en analysant les signatures des fichiers exécutables.

L’élimination des concurrents permet également de réduire les risques de détection. Si plusieurs malwares cohabitent sur une machine, la probabilité d’une analyse par un logiciel de sécurité augmente. Zergeca minimise ce risque en nettoyant le terrain.

Désinfection ou abandon de la machine

Une fois les objectifs du cybercriminel atteints, la machine peut être soit abandonnée, soit désinfectée par Zergeca lui-même. Dans certains cas, si le malware estime qu’il a déjà collecté suffisamment de données, ou que la machine est sur le point d’être détectée par un antivirus, il déclenchera un module d’autodestruction pour effacer toute trace de sa présence. Ce processus inclut la suppression de ses fichiers, l’effacement des logs système, ainsi que la suppression de ses clés de registre ou de ses services persistants.

Cependant, dans d’autres cas, Zergeca peut simplement abandonner la machine tout en laissant ses modules en place, notamment pour maintenir une porte dérobée qui pourrait être réactivée plus tard. Cette stratégie est souvent utilisée lorsque le malware anticipe une baisse de la vigilance des équipes de sécurité ou une opportunité future d’exploitation.

Des vulnérabilités répertoriées dans la base de données CVE Mitre Att&ck

Le botnet Zergeca tire parti de plusieurs vulnérabilités répertoriées dans la base de données CVE Mitre Att&ck. Voici un tableau récapitulatif incluant les informations clés des principales vulnérabilités :

| CVE | Description | Systèmes affectés | Impact | Méthode d’exploitation |

|---|---|---|---|---|

| CVE-2022-35733 | Mauvaise gestion des connexions réseau permettant des attaques par injection | Dispositifs réseau, serveurs | Contrôle total du système par un attaquant distant | Injection de commande via connexions réseau mal gérées |

| CVE-2018-10562 | Interface d’administration IoT non sécurisée permettant une exécution de code à distance | Routeurs IoT (variante A) | Exécution de code à distance, compromission du système | Accès via Telnet/SSH avec mots de passe faibles |

| CVE-2018-10561 | Interface d’administration IoT non sécurisée permettant une exécution de code à distance | Routeurs IoT (variante B) | Exécution de code à distance, compromission du système | Accès via Telnet/SSH avec mots de passe faibles |

| CVE-2017-17215 | Faille dans des dispositifs réseau Huawei permettant des attaques DDoS | Dispositifs réseau Huawei | Utilisation du système pour lancer des attaques DDoS | Exploitation de Telnet pour compromettre les dispositifs |

| CVE-2016-20016 | Vulnérabilité dans certains logiciels réseau permettant une exécution de code à distance | Logiciels et services réseau | Exécution de code à distance, contrôle du dispositif | Exploitation de failles dans les services réseau |

2 solutions ITrust pour faire face au Botnet Zenerca

Les solutions Ikare et Reveelium, développées par ITrust, offrent une protection avancée et complémentaire pour les entreprises contre les malwares comme le botnet Zergeca.

Ikare évalue en continu la sécurité des infrastructures d’entreprise en identifiant les vulnérabilités exploitables. Face à une menace comme Zergeca, qui utilise des failles pour infecter des systèmes, Ikare joue un rôle essentiel en détectant les vulnérabilités potentielles avant qu’elles ne soient exploitées.

Reveelium est une solution basée sur l’IA qui détecte les menaces avancées comme les botnets, en analysant les comportements anormaux du réseau. Face à Zergeca, Reveelium identifie les communications suspectes, prévoit les attaques grâce à l’analyse prédictive, et déclenche des réponses automatisées pour bloquer le botnet et isoler les machines infectées.