Cette phrase revient très souvent lors des phases commerciales préalables à la réalisation d’un test d’intrusion. Généralement les entreprises s’adressent à nous lorsque le mal a déjà été fait ET qu’elles s’en sont rendu compte, exprimant au passage leur étonnement d’avoir été une cible.

La vérité est que le fait d’être « petit » est justement un critère de choix pour un pirate.

Que cherche à faire un pirate ? « Voler des données industrielles de l’entreprise » C’est la réponse majoritairement présente dans l’esprit des entreprises, les petites se sentant donc moins visées car n’ayant pas des données d’aussi grande valeur que les plans secrets du prochain Airbus ou le code source d’iOS.

Et pourtant

Cette réponse est surannée. Le champ des pirates et de leurs objectifs est beaucoup plus large que cela. Voici une liste, non exhaustive, de ce qui peut motiver un pirate :

- Placer un cheval de Troie (trojan) sur la machine pour agrandir son réseau botnet

- Intercepter le trafic pour y déceler des mots de passe ou des informations bancaires

- Placer des messages politiques ou religieux (défacement de site)

- Utiliser un serveur comme relai pour des attaques ou des tentatives de hameçonnage

- L’amusement et le défi (et oui)

- Voler des informations confidentielles pour les vendre à un concurrent ou à un gouvernement

- Voler des informations confidentielles pour les rendre publiques

- Détruire l’image de marque d’une entreprise pour le compte d’un concurrent ou par conviction personnelle

- Rendre un serveur temporairement inopérant à un moment clé (période de soldes par exemple) pour le compte d’un concurrent

Les propositions 1 à 5 concernent davantage un pirate agissant pour son propre compte. Hormis les cas de piratage militant (hacktivisme), on se rend compte qu’une « petite » structure est beaucoup plus propice qu’une grande entreprise à la réalisation de ces malversations.

En effet, un « petit » site Web a les avantages suivants :

- Il n’a pas été codé avec des attentes de sécurité particulières

- Il ne subit pas régulièrement des attaques (ce qui obligerait les administrateurs à augmenter le niveau de sécurité)

- Il n’est pas souvent maintenu, on y trouve souvent des technologies obsolètes (donc exploitables). Les mises à jour ne sont pas rapidement déployées (sauf hébergement sous-traité)

- Une intrusion n’est pas facilement détectée (l’administrateur regarde rarement les journaux d’évènements et ne cherche pas spécialement d’activité suspecte)

- Si l’intrusion est détectée, l’administrateur n’a pas forcément les compétences pour éradiquer correctement la vulnérabilité (typiquement il peut boucher une faille, mais ne pas supprimer toutes les portes dérobées posées par le pirate) et l’entreprise portera rarement plainte

- Il peut parfois servir de relai vers des serveurs internes (l’architecture sécurisée n’étant pas tout le temps au cœur des préoccupations)

Beaucoup de pirates agissent donc dans un but de revente au marché noir. Un pirate possédant un large réseau de botnet peut vendre des prestations d’envoi de pourriels (spam) ou de dénis de service (DDoS).

Chaque machine piratée agrandit le réseau des botnets, donc plus la machine est simple à corrompre (et plus elle a de chances de le rester), plus elle est intéressante pour le pirate. Les « petits » sites sont donc des cibles avantageuses.

Même les actes activistes comme le défacement de site Web s’accompagnent parfois d’une utilisation frauduleuse du site.

Un des cas que nous avons vu lors de nos audits impliquait un défacement politique d’un site Web. En analysant toute l’arborescence du site sur le serveur, nous avons repéré des scripts malveillants destinés à être injectés lors d’exploitation de failles XSS par exemple. L’attaquant utilisait donc ce site comme support d’attaques pour des piratages tierces.

Dans ce cas-là, l’entreprise peut être inquiétée juridiquement des agissements illégaux qui ont été perpétrés depuis son serveur.

La faiblesse consiste donc à croire que vous ne serez attaqué que si un pirate, ou un concurrent qui le recrute, vous en veut personnellement.

Passons le fait que des robots scannent le Web en permanence à la recherche de failles automatiquement exploitables. Les pirates autonomes sont friands de petits sites, car ils peuvent généralement en prendre le contrôle en moins d’une journée (lire notre livre blanc sur le Top 10 des failles les plus souvent rencontrées lors de nos audits).

Donc la petite taille d’une structure et son manque de notoriété la maintiennent loin des tentatives d’espionnage industriel par piratage, qui sont le lot des acteurs économiques de premier plan, mais ces tentatives ne sont qu’une part du volume des attaques (entre 15 et 20% selon le Data Breach Investigation Report 2014 de Verizon¹).

Se faire pirater est donc très démocratiquement à la portée de tous, petits et grands. Vous n’avez pas besoin d’avoir d’ennemi pour être victime d’intrusion. Votre serveur Web possède une valeur intrinsèque en dehors même des informations qu’il contient.

Et comme si ça ne suffisait pas

Et justement, toute cette longue introduction nous amène à l’information intéressante qui est l’émergence d’une nouvelle motivation de piratage à l’aveugle. Qui va probablement encore augmenter cette tendance de s’attaquer aux petites structures qui ne se sentent pas menacées.

Il s’agit du Bitcoin !

Un bref rappel : le Bitcoin est une monnaie virtuelle libre mise en place en 2009 qui repose sur une cryptographie forte et sur un mécanisme de confiance décentralisé. Cette « crypto-monnaie » a connu un boum médiatique en 2013 (son cours est passé de 8 à 800€ en une année).

Une des particularités intéressante de cette monnaie réside dans le processus de création monétaire. Les Bitcoins sont créés en résolvant une série d’équations qui deviennent de plus en plus complexes (donc la création est exponentielle au départ puis ralentit assez rapidement jusqu’à tendre vers une asymptote). Ce processus est appelé « minage » (mining).

Vous pouvez utiliser votre ordinateur personnel ou un supercalculateur pour « miner » des Bitcoins, votre processeur utilisera sa puissance de calcul pour résoudre l’équation de création. Bien entendu, plus vous avez de puissance, plus rapide sera la production.

Autant dire que lorsque le Bitcoin a dépassé les 1000$, beaucoup de gens se sont rués dessus et sont devenus des mineurs. Dès lors il y a monsieur tout le monde qui achète un PC boosté de gamer et qui utilise sa puissance pour miner plus vite, il y a le bricoleur qui met des PS3 en réseau pour simuler un supercalculateur et il y a le hacker.

Le hacker pirate un serveur et le détourne pour miner des Bitcoins puis les récuperer. Toute la puissance de calcul non utilisée par le site Web piraté est donc mise à profit par le hacker pour s’enrichir.

Pour celui qui s’est fait pirater, la facture d’électricité augmente significativement ainsi que l’usure de son matériel (un serveur à 100% de CPU 100% du temps…ça chauffe). Sans compter les autres malversations que le hacker est susceptible d’opérer dessus, en général il a son petit « package » phishing/botnet/sniffing.

Ce type d’attaque a explosé en 2013, selon le Financial cyber threats 2013 de Kaspersky Lab : 2,5 millions d’attaques tentant d’installer des logiciels de minage Bitcoin ont été relevées par le laboratoire². C’est 5 fois plus qu’en 2012. Sachant que cela ne concerne que les attaques observées par le laboratoire Kaspersky.

Il faut savoir que l’algorithme du Bitcoin est conçu pour ne pas pouvoir générer plus de 21 millions de Bitcoins. Il s’agit d’une volonté de son créateur. Miner des Bitcoins devient donc de plus en plus dur et tend vers une asymptote horizontale à 21 millions (qui selon les experts pourrait être atteinte en 2040).

Faut-il imaginer pour autant un futur crépuscule pour ce type d’attaques (s’il n’y a plus de Bitcoin à miner) ? Tout au contraire. Suite au succès fulgurant de cette crypto-monnaie, une multitude de clones ont vu le jour, citons succinctement : Namecoin, Dogecoin, Peercoin, Mastercoin, etc.

Certains n’ont même pas de limite de minage, de nouveaux apparaissent régulièrement, leurs valeurs fluctuent, mais généralement lorsque l’on fait partie des premiers mineurs on obtient une grosse quantité de coins (puisque les premières équations sont faciles à résoudre), il suffit ensuite d’attendre et d’espérer qu’ils prennent de la valeur.

Autant dire que les hackers ont de quoi s’en donner à cœur joie pendant un bon moment. Vos serveurs « trop petits pour être piratés » ont un bel avenir de mineurs de coins devant eux si la tendance de ce nouveau type d’exploitation d’intrusion se poursuit.

Se prémunir

On nous opposera à juste titre que les « petites » structures ne peuvent pas avoir le même budget sécurité que les grands comptes. Soit.

Il n’en demeure pas moins que pour un hacker cherchant une cible facile à pirater, le champ des possibles est si large qu’il ne s’échinera pas sur un site présentant une légère résistance quand il en a 20 autres ouverts comme des moulins.

Un tout petit peu de sécurité keeps the lazy hacker away

Des mesures simples peuvent suffire à ce qu’un pirate qui ne vous en veut pas personnellement passe son chemin:

- Exiger des compétences en sécurité lors des recrutements des responsables informatiques et Web

- Former les responsables des sites Web au codage sécurisé

- Mener des audits de sécurité

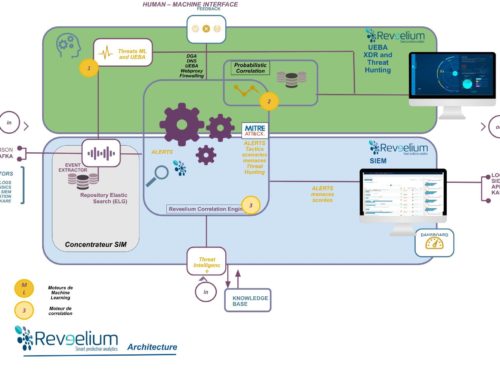

- Utiliser des solutions de supervision de la sécurité

Suivre une seule de ces recommandations ne vous apportera pas une sécurité totale, mais fera apparaître votre site comme ayant mis en place des mesures de sécurité.

Un pirate motivé trouvera la faille, mais si vous n’avez pas d’ennemis, vous avez principalement en face de vous des hackers en quête de facilité. Ceux-ci seront découragés et passeront au site suivant.

ITrust s’est engagé dans la protection destinée aux PME/TPE qui n’ont pas les budgets d’envergure des grands groupes. Ainsi l’outil de supervision de sécurité IKare, disponible sur demande en version d’essai, vous donne l’aperçu qu’aura un pirate de vos sites et donc le degré de tentation qu’ils représentent.

Publié en 2014 sur ITrust.fr (et toujours d’actualité!) – Rédigé par D. SORIA – Expert Sécurité ITrust