Appliquez les correctifs sans délai !

Une vulnérabilité importante publiée par le CERT-FR le 13 avril affecte une majorité des utilisateurs Windows ( Desktop et Serveurs ). En exploitant cette faille, un attaquant pourrait exécuter arbitrairement du code à distance, donc potentiellement prendre le contrôle de vos machines.

Quels risques pour votre activité ?

Cette vulnérabilité peut gravement porter atteinte à la confidentialité de vos données.

Notée à 9,8/10 par Microsoft (score CVSS 3.1), cette faille est particulièrement critique car elle touche de nombreux utilisateurs et est relativement simple à exploiter par les attaquants, à distance via le réseau. Aucun privilège ni aucune interaction d’un utilisateur ne sont nécessaires.

Pour exploiter cette vulnérabilité, un attaquant doit envoyer un appel RPC spécialement conçu à un hôte RPC. Ce qui pourrait entraîner l’exécution de code à distance du côté du serveur, avec les mêmes permissions que le service RPC.

SYSTÈMES AFFECTÉS

- Windows 7 à Windows 11

- Windows Server 2008 à Windows Server 2022, y compris pour les installations en mode « Core »

Comment s’en protéger ?

Des centaines de vulnérabilités sont publiées chaque semaine par les éditeurs, dont Microsoft. Il est essentiel de respecter les bonnes pratiques de sécurisation des environnements Microsoft.

> Interdire tout flux SMB sur les ports TCP/139 et TCP/445 en entrée et en sortie du Système d’Information.

> Pour le cloisonnement interne : n’autoriser les flux SMB que lorsque cela est nécessaire (contrôleurs de domaine, serveurs de fichiers, etc.) et bloquer ce flux entre postes de travail.

> Pour les postes nomades : interdire tous les flux SMB entrant et sortant et n’autoriser ces flux vers des serveurs SMB qu’au travers d’un VPN sécurisé. (Guide Microsoft sur la sécurisation des flux SMB)

Recommandations complémentaires:

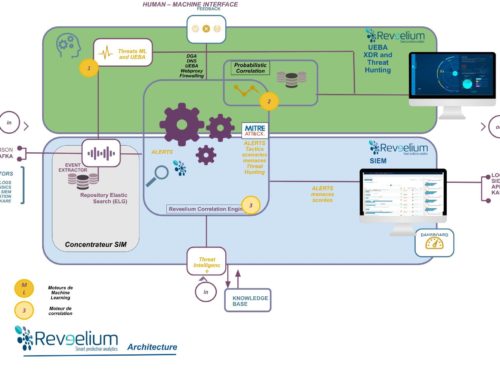

> Ne pas laisser ce type de services exposés et sans protection. ITrust vous propose des outils pour détecter les cybermenaces, ransomwares, virus, et comportements anormaux au sein de votre SI, comme notre SIEM Reveelium UEBA.

> Scanner régulièrement votre réseau afin de détecter les failles de sécurité et les correctifs à appliquer. Notre scanner de vulnérabilité IKare, disponible en version d’essai gratuite, permet de détecter les nouvelles failles de sécurité.

Si vous avez besoin d’aide pour corriger ces failles, appelez nous. (05.67.34.67.80 )

*sources : CERT-FR , IT-Connect.fr, Microsoft